-Метки

bitcoin drm iam iphone macos osp personal toolbar folder security vista web-угрозы win2008 авторские автотранспорт антивирусы антиспам аудит банки безопасность взлом вирусы дайджесты законодательство защита иб интервью личное маленькие хитрости межсетевые экраны мнение моё новые угрозы отчёты ошибки персональные данные соцсети спам стандарты безопасности тенденции тренды утечки уязвимости факты шифрование эксклюзив

-Ссылки

-Поиск по дневнику

-Трансляции

-Статистика

Выбрана рубрика Блог.

Другие рубрики в этом дневнике: Юлины(300), Уязвимости(85), События(119), Расписание(12), Продукты(174), Коротко(81), Инциденты(62), Защита(8), Заметки(4), Дайджесты и рецензии(6), Вредоносы(25), Внедрения(61), Безопасность(1841), Аналитика(90)

Другие рубрики в этом дневнике: Юлины(300), Уязвимости(85), События(119), Расписание(12), Продукты(174), Коротко(81), Инциденты(62), Защита(8), Заметки(4), Дайджесты и рецензии(6), Вредоносы(25), Внедрения(61), Безопасность(1841), Аналитика(90)

Практика применения закона "О персональных данных" |

Дневник |

В своём блоге Артём Агеев опуликовал пять относительно честных способов злоупотребления ФЗ-152 "О персональных данных" со стороны государственных чиновников. По своей сути этот закон призван защищать граждан от покушения коммерческих компаний на тайну частной жизни граждан. Поэтому в нём предусмотрены нормы проведения проверок со стороны государства за соблюдением требований этого закона. Однако чиновники начали применять этот закон для решения собственных проблем. И хотя новые редакции ФЗ-152 лучше защищают бизнес от произвола чиновников, тем не менее злоупотребления по-прежнему остаются.

В частности, Артём Агеев привёл пример слишком большого числа проверок по Краснодарскому краю. В планах проверок Роскомнадзора значится всего 18 организаций, которых ведомство должно было поверить за год, однако за три месяца его деятельности уже было выписано 178 штрафов. Дело в том, что в ФЗ-152 есть норма, которая позволяет выписывать штраф просто в том случае, когда организация не ответила на письменный запрос ведомства или не опубликовала на сайте политику обработки персональных данных. В результате, у чиновников появилась возможность получить деньги не проводя реально ни каких проверок. Кроме того, проблемой является получение разрешений со стороны компаний. В частности, приведён случай, когда от больницы потребовали уничтожить ранее собранные разрешения только по тому, что законодательно их получать не нужно. Регуляторы также могут на основании ФЗ-152 отозвать лицензию у компании или даже совсем признать её деятельность незаконной. Вывод Артём Агеев делает такой: "Крупным организациям стоит иметь ввиду, что законодательство в области персональных данных с легкостью может быть использовано для рейдерства."

Впрочем, Михаил Емельянников считает, что в такой ситуации виноваты не только чиновники, но и сами организации, которые часто являются некомпетентным по части собственной юридической защиты. "Проблема подобных проверок в компетентности и проверяющих, и проверяемых", - считает он. Так что компаниям либо придётся платить деньги государству, либо специалистам, которые защитят их от него. Впрочем, Алексей Волков в своём блоге ещё в апреле 2012 года рассказал случай из собственной практики, где оператору удалось самостоятельно решить проблему с проверкой Роскомнадзора. После успешного отпора проблем у оператора с персональными данными уже не было.

Отдельный пример атаки с помощью ФЗ-152 на социальные сети. Артём Агеев привёл пример, когда учитель опубликовал в "Одноклассниках" фото своего класса и был оштрафован за то, что не собрал у своих учеников разрешения на публикацию фото. Вряд ли такое действие государства можно назвать защитой прав на частную жизнь - после такого, по идее, каждый зарегистрированный в социальной сети будет думать нужно ли ему что-то публиковать в ней. Поэтому такие действия чиновников можно расценивать скорее как давление на социальные сети. Собственно, сейчас уже понятно, что закон о персональных данных будет использован государством для давления на социальные сети - для этого, в частности, был по мнению Михаила Емельянникова был принят федеральный закон №97, называемый "О блогерах", который в том числе вносит измерения в ФЗ-152 с требованием хранить персональные данные россиян на территории России. Правда, вступит он в силу только 1 сентября 2016 года.

Впрочем, Сергей Борисов привёл обратный пример, в котором ФЗ-152 был использован гражданами для давления на правоохранительные органы. В частности, была организована массовая акция по обращению в суд на ГИБДД с целью признать незаконными результаты видеофиксации нарушений. Кроме того, на письмах с требованиями штрафа за зафиксированные нарушения по решению Верховного суда должна стоять цифровая подпись инспектора. Таким образом, закон всё-таки может быть использован в том числе и для борьбы граждан против чиновников.

В частности, Артём Агеев привёл пример слишком большого числа проверок по Краснодарскому краю. В планах проверок Роскомнадзора значится всего 18 организаций, которых ведомство должно было поверить за год, однако за три месяца его деятельности уже было выписано 178 штрафов. Дело в том, что в ФЗ-152 есть норма, которая позволяет выписывать штраф просто в том случае, когда организация не ответила на письменный запрос ведомства или не опубликовала на сайте политику обработки персональных данных. В результате, у чиновников появилась возможность получить деньги не проводя реально ни каких проверок. Кроме того, проблемой является получение разрешений со стороны компаний. В частности, приведён случай, когда от больницы потребовали уничтожить ранее собранные разрешения только по тому, что законодательно их получать не нужно. Регуляторы также могут на основании ФЗ-152 отозвать лицензию у компании или даже совсем признать её деятельность незаконной. Вывод Артём Агеев делает такой: "Крупным организациям стоит иметь ввиду, что законодательство в области персональных данных с легкостью может быть использовано для рейдерства."

Впрочем, Михаил Емельянников считает, что в такой ситуации виноваты не только чиновники, но и сами организации, которые часто являются некомпетентным по части собственной юридической защиты. "Проблема подобных проверок в компетентности и проверяющих, и проверяемых", - считает он. Так что компаниям либо придётся платить деньги государству, либо специалистам, которые защитят их от него. Впрочем, Алексей Волков в своём блоге ещё в апреле 2012 года рассказал случай из собственной практики, где оператору удалось самостоятельно решить проблему с проверкой Роскомнадзора. После успешного отпора проблем у оператора с персональными данными уже не было.

Отдельный пример атаки с помощью ФЗ-152 на социальные сети. Артём Агеев привёл пример, когда учитель опубликовал в "Одноклассниках" фото своего класса и был оштрафован за то, что не собрал у своих учеников разрешения на публикацию фото. Вряд ли такое действие государства можно назвать защитой прав на частную жизнь - после такого, по идее, каждый зарегистрированный в социальной сети будет думать нужно ли ему что-то публиковать в ней. Поэтому такие действия чиновников можно расценивать скорее как давление на социальные сети. Собственно, сейчас уже понятно, что закон о персональных данных будет использован государством для давления на социальные сети - для этого, в частности, был по мнению Михаила Емельянникова был принят федеральный закон №97, называемый "О блогерах", который в том числе вносит измерения в ФЗ-152 с требованием хранить персональные данные россиян на территории России. Правда, вступит он в силу только 1 сентября 2016 года.

Впрочем, Сергей Борисов привёл обратный пример, в котором ФЗ-152 был использован гражданами для давления на правоохранительные органы. В частности, была организована массовая акция по обращению в суд на ГИБДД с целью признать незаконными результаты видеофиксации нарушений. Кроме того, на письмах с требованиями штрафа за зафиксированные нарушения по решению Верховного суда должна стоять цифровая подпись инспектора. Таким образом, закон всё-таки может быть использован в том числе и для борьбы граждан против чиновников.

Метки: законодательство безопасность персональные данные |

О социальной инженерии |

Дневник |

Социальная инженерия - это способ получения важной информации не техническими методами. Зачем взламывать или подбирать пароль, когда его можно просто спросить или поменять? Всегда есть человек, который знает пароль - достаточно его найти и обмануть. Да, изначально социальная инженерия была придумана для выведывания паролей. Мастером и популяризатором этой техники обмана был Кевин Митник, который взламывал с её помощью телекоммуникационные сервисы в США, и неоднократно сидел в тюрьме. Какое-то время ему даже было запрещено пользоваться компьютером и телефоном. Про технологии обмана информационных систем с помощью обмана их администраторов Митник даже написал книгу с красноречивым названием "Искусство обмана".

Конечно, со времён изобретения социальной инженерии технологии сильно изменились. Тем не менее социальная инженерия по-прежнему актуальна. Сейчас с её помощью уже не пароли выведывают, но стимулируют пользователей устанавливать троянские программы или заставляют владельцев мобильных телефонов отправлять SMS на платные номера. Отказалось, что социальная инженерия автоматизируется и хорошо дополняется спамом и тестами на внимательность. Но самое главное - для неё так и не придумали универсального средства защиты, которое давало бы хоть какую-то возможность предотвратить ущерб. Социальная инженерия пользуется человеческими проблемами и недостаточными знаниями - "уязвимостями в головах", поэтому единственным способом защиты от неё является обучение пользователей информационных систем, которое позволит ему вовремя определить, что его обманывают.

Митник, после того как отсидел 4 года в тюрьме, остепенился и стал заниматься информационной безопасностью. Для обучения пользователей распознавать и противостоять социальной инженерии он и написал свою книгу. Кроме того, Митник основал компанию Defensive Thinking Inc., которая занимается выработкой средств защиты от обмана и мошенничества. В частности, именно для этого сам Митник ездит по всему миру и рассказывает специалистам информационной безопасности, что нужно делать, чтобы предотвратить обман и мошенничество. В частности, с докладом на эту тему он будет выступать 10 сентября на конференции CROC Cyber Conference, организованной компанией "Крок" и Symantec, в рамках которой будут обсуждаться в том числе и темы, связанные с социальной инженерией.

Собственно, для того, чтобы защититься от социальной инженерии достаточно обучить ключевых сотрудников, операторов контакт-центра и системных администраторов, методам распознавания обмана, создать строгие процедуры работы с конфиденциальной и идентификационной информацией, а также использовать программное обеспечение для защиты от троянских программ. Возможно, это далеко не всё, что нужно - есть повод обсудить это с самим Митником.

Конечно, со времён изобретения социальной инженерии технологии сильно изменились. Тем не менее социальная инженерия по-прежнему актуальна. Сейчас с её помощью уже не пароли выведывают, но стимулируют пользователей устанавливать троянские программы или заставляют владельцев мобильных телефонов отправлять SMS на платные номера. Отказалось, что социальная инженерия автоматизируется и хорошо дополняется спамом и тестами на внимательность. Но самое главное - для неё так и не придумали универсального средства защиты, которое давало бы хоть какую-то возможность предотвратить ущерб. Социальная инженерия пользуется человеческими проблемами и недостаточными знаниями - "уязвимостями в головах", поэтому единственным способом защиты от неё является обучение пользователей информационных систем, которое позволит ему вовремя определить, что его обманывают.

Митник, после того как отсидел 4 года в тюрьме, остепенился и стал заниматься информационной безопасностью. Для обучения пользователей распознавать и противостоять социальной инженерии он и написал свою книгу. Кроме того, Митник основал компанию Defensive Thinking Inc., которая занимается выработкой средств защиты от обмана и мошенничества. В частности, именно для этого сам Митник ездит по всему миру и рассказывает специалистам информационной безопасности, что нужно делать, чтобы предотвратить обман и мошенничество. В частности, с докладом на эту тему он будет выступать 10 сентября на конференции CROC Cyber Conference, организованной компанией "Крок" и Symantec, в рамках которой будут обсуждаться в том числе и темы, связанные с социальной инженерией.

Собственно, для того, чтобы защититься от социальной инженерии достаточно обучить ключевых сотрудников, операторов контакт-центра и системных администраторов, методам распознавания обмана, создать строгие процедуры работы с конфиденциальной и идентификационной информацией, а также использовать программное обеспечение для защиты от троянских программ. Возможно, это далеко не всё, что нужно - есть повод обсудить это с самим Митником.

Метки: аудит |

Обзор рынка ИБ с 1 по 31 августа (выпуск 7) |

Дневник |

Регуляторы. Законодательство.

Во время отпуска Государственной Думы было выдвинуто несколько законодательных инициатив, которые так или иначе связаны с информационной безопасностью. Наиболее интересной является законопроект, который предполагает депутат Госдумы от фракции ЛДПР Михаил Дегтярев. В этом законопроекте предлагается ввести верификацию учетных записей в социальных сетях. При этом для верифицированных записей предлагается законодательно ограничить цитирование опубликованных текстов без согласия их владельца.

Ещё одной законодательной инициативой отметился вице-спикер нижней палаты Сергей Железняк, который предложил хранить все данные о российских гражданах только на серверах, расположенных на территории России. Это была своеобразная реакция российских законодателей на скандал с прослушкой Интернет-компаний со стороны АНБ. Сведения об объёмах слежки рассекретил Эдвард Сноуден.

Новости безопасности

Разработчики браузера Firefox предложили протокол для взаимодействия между браузером и антивирусной защитой. Протокол предполагает универсальный способ интеграции антивирусной проверки в браузер, которая могла бы упростить работу как разработчикам средств защиты, так и создателям браузеров.

Компания Infotecs подвела результаты своего конкурса проектов в области информационной безопасности под названием "Инфотекс Академия 2012". В этом году компания определила 7 победителей, между которыми распределила 3 млн. руб. Из победителей четыре проекта были связаны с криптографией, два - с защитой от несанкционированного доступа и по одному - на тему защиты мобильных устройств и сетевой безопасности.

Инциденты и утечки

Обнаружена потенциальная утечка данных учётных записей Twitter, которая, возможно, произошла из-за ошибки в реализации протокола федеративной аутентификации пользователей. Впрочем, сама компания отрицает наличие утечки и даже её возможность.

В системе межведомственного электронного взаимодействия (СМЭВ) зафиксирован сбой, который привёл к временной недоступности портала госуслуг, а также возможности ведомствам обмениваться информацией в электронной форме.

Обнаружена утечка записей видеонаблюдения из общественного транспорта в Интернет. В частности, на порносайты попали те фрагменты записей, на которых запечатлены сексуальные сцены. Хотя занятие сексом в общественных местах порицаемо в обществе, но утечка подобных данных прямо противоречит конституции и законодательству РФ.

Аналитика и тренды

Самое яркое высказывание аналитиков за август - это заявление аналитика Gartner Джона Джирара, который рекомендует клиентам не сильно доверять заявлениям вендоров по информационной безопасности. Их поведение он сравнивает с финансовыми пирамидами.

Компания McAfee опубликовала отчёт, в котором проанализировала вредоносную активность в Интернет. По данным McAfee можно сделать вывод, что разработчики вредоносных программ переключили своё внимание с Windows на платформу Android. Новых вредоносов для настольных компьютеров разрабатывается не очень много, в то время как активность разработчиков вредоносов для Android очень велика.

Вокруг света

В Wall Street Journal опубликованы подробности о системе контроля за Интернет, которые обнародовал Эдвард Сноуден. В статье приводятся подробности построения инфраструктуры АНБ, построенную для контроля за информацией, передающейся по каналам Интернет. Утверждается, что американские спецслужбы могли контролировать до 75% всего трафика, проходящего по территории США.

Статья про возможности британских систем видеонаблюдения. Сейчас подобные системы являются достаточно распространёнными, а данные, которые они собирают, могут содержать много интересных сведений. Автор статьи попытался показать как именно наличие такой привычной системы видеонаблюдения может изменить представление о безопасности.

Статьи и выступления экспертов

В своём блоге Алексей Комаров провёл исследование причин неудачи международных производителей UTM-устройств на российском рынке. Он отметил, что комплексные защитные решения, которые по данным Gartner достаточно популярны в мире, в России не получили должного распространения. Связано это по мнению Комарова с ментальностью российских потребителей.

В своём блоге Андрей Прозоров привёл возможный алгоритм подсчёта стоимости утечки персональных данных - это необходимый элемент процесса организации их защиты. Предложенный им подход является первой попыткой вывести универсальную формулу, поэтому в дальнейшем подход вполне может быть модифицирован. Собственно, предлагаемый способ очень похож на вычисления риска использования персональных данных различных групп сотрудников для реализации различных типов угроз.

Посты в блогах

В электронных документах сохраняется много всякой информации, разглашение которой совсем необязательно. Конечно, далеко не все пользователи могут читать между строк, тем не менее полезно лишние данные из документа убирать перед его публикацией. Именно этому и посвящён пост Артёма Агеева в его блоге.

Сергей Гордейчик в своём блоге продолжает тему поиска уязвимостей, сравнивая два подхода к этой проблеме - статический и динамический. Спор о том, какой из них лучше ведётся уже давно, и мнение не последнего в отрасли человека является интересным для понимания проблемы.

Что посетить?

Системный интегратор "Крок" совместно с компанией Symantec впервые проводит 10 сентября CROC Cyber Conference, на которой ожидается в том числе и выступление Кевина Митника. Мероприятие предназначено для топ-менеджеров компаний клиентов и для экспертов в области информационной безопасности.

Серия региональных конференций под общим названием "Код информационной безопасности", которые пройдут в Екатеринбурге, Перми, Челябинске, Казани и Нижнем Новгороде. Основная цель - познакомить слушателей с новинками в области информационной безопасности.

Что почитать?

Сеть Hyperboria основана на протоколе IPv6 и представляет собой децентрализованную одноранговую сеть, которая предназначена для объединения большого количества мобильных устройств. Проект уже имеет реализацию для UNIX-подобных платформ, и его результатами уже можно пользоваться для создания собственной сети мобильных устройств.

Эллиптические кривые сейчас основной вектор развития криптографии. Уже есть стандарты и их описания, есть программное обеспечение, которое позволяет реализовать заложенные в алгоритмах принципы. Однако лучше всего методы шифрования изучаются на практике. В частности, на Хабре недавно появилась статья, в которой обсуждается реализация алгоритмов шифрования на эллиптических кривых на языке программирования Си++.

Во время отпуска Государственной Думы было выдвинуто несколько законодательных инициатив, которые так или иначе связаны с информационной безопасностью. Наиболее интересной является законопроект, который предполагает депутат Госдумы от фракции ЛДПР Михаил Дегтярев. В этом законопроекте предлагается ввести верификацию учетных записей в социальных сетях. При этом для верифицированных записей предлагается законодательно ограничить цитирование опубликованных текстов без согласия их владельца.

Ещё одной законодательной инициативой отметился вице-спикер нижней палаты Сергей Железняк, который предложил хранить все данные о российских гражданах только на серверах, расположенных на территории России. Это была своеобразная реакция российских законодателей на скандал с прослушкой Интернет-компаний со стороны АНБ. Сведения об объёмах слежки рассекретил Эдвард Сноуден.

Новости безопасности

Разработчики браузера Firefox предложили протокол для взаимодействия между браузером и антивирусной защитой. Протокол предполагает универсальный способ интеграции антивирусной проверки в браузер, которая могла бы упростить работу как разработчикам средств защиты, так и создателям браузеров.

Компания Infotecs подвела результаты своего конкурса проектов в области информационной безопасности под названием "Инфотекс Академия 2012". В этом году компания определила 7 победителей, между которыми распределила 3 млн. руб. Из победителей четыре проекта были связаны с криптографией, два - с защитой от несанкционированного доступа и по одному - на тему защиты мобильных устройств и сетевой безопасности.

Инциденты и утечки

Обнаружена потенциальная утечка данных учётных записей Twitter, которая, возможно, произошла из-за ошибки в реализации протокола федеративной аутентификации пользователей. Впрочем, сама компания отрицает наличие утечки и даже её возможность.

В системе межведомственного электронного взаимодействия (СМЭВ) зафиксирован сбой, который привёл к временной недоступности портала госуслуг, а также возможности ведомствам обмениваться информацией в электронной форме.

Обнаружена утечка записей видеонаблюдения из общественного транспорта в Интернет. В частности, на порносайты попали те фрагменты записей, на которых запечатлены сексуальные сцены. Хотя занятие сексом в общественных местах порицаемо в обществе, но утечка подобных данных прямо противоречит конституции и законодательству РФ.

Аналитика и тренды

Самое яркое высказывание аналитиков за август - это заявление аналитика Gartner Джона Джирара, который рекомендует клиентам не сильно доверять заявлениям вендоров по информационной безопасности. Их поведение он сравнивает с финансовыми пирамидами.

Компания McAfee опубликовала отчёт, в котором проанализировала вредоносную активность в Интернет. По данным McAfee можно сделать вывод, что разработчики вредоносных программ переключили своё внимание с Windows на платформу Android. Новых вредоносов для настольных компьютеров разрабатывается не очень много, в то время как активность разработчиков вредоносов для Android очень велика.

Вокруг света

В Wall Street Journal опубликованы подробности о системе контроля за Интернет, которые обнародовал Эдвард Сноуден. В статье приводятся подробности построения инфраструктуры АНБ, построенную для контроля за информацией, передающейся по каналам Интернет. Утверждается, что американские спецслужбы могли контролировать до 75% всего трафика, проходящего по территории США.

Статья про возможности британских систем видеонаблюдения. Сейчас подобные системы являются достаточно распространёнными, а данные, которые они собирают, могут содержать много интересных сведений. Автор статьи попытался показать как именно наличие такой привычной системы видеонаблюдения может изменить представление о безопасности.

Статьи и выступления экспертов

В своём блоге Алексей Комаров провёл исследование причин неудачи международных производителей UTM-устройств на российском рынке. Он отметил, что комплексные защитные решения, которые по данным Gartner достаточно популярны в мире, в России не получили должного распространения. Связано это по мнению Комарова с ментальностью российских потребителей.

В своём блоге Андрей Прозоров привёл возможный алгоритм подсчёта стоимости утечки персональных данных - это необходимый элемент процесса организации их защиты. Предложенный им подход является первой попыткой вывести универсальную формулу, поэтому в дальнейшем подход вполне может быть модифицирован. Собственно, предлагаемый способ очень похож на вычисления риска использования персональных данных различных групп сотрудников для реализации различных типов угроз.

Посты в блогах

В электронных документах сохраняется много всякой информации, разглашение которой совсем необязательно. Конечно, далеко не все пользователи могут читать между строк, тем не менее полезно лишние данные из документа убирать перед его публикацией. Именно этому и посвящён пост Артёма Агеева в его блоге.

Сергей Гордейчик в своём блоге продолжает тему поиска уязвимостей, сравнивая два подхода к этой проблеме - статический и динамический. Спор о том, какой из них лучше ведётся уже давно, и мнение не последнего в отрасли человека является интересным для понимания проблемы.

Что посетить?

Системный интегратор "Крок" совместно с компанией Symantec впервые проводит 10 сентября CROC Cyber Conference, на которой ожидается в том числе и выступление Кевина Митника. Мероприятие предназначено для топ-менеджеров компаний клиентов и для экспертов в области информационной безопасности.

Серия региональных конференций под общим названием "Код информационной безопасности", которые пройдут в Екатеринбурге, Перми, Челябинске, Казани и Нижнем Новгороде. Основная цель - познакомить слушателей с новинками в области информационной безопасности.

Что почитать?

Сеть Hyperboria основана на протоколе IPv6 и представляет собой децентрализованную одноранговую сеть, которая предназначена для объединения большого количества мобильных устройств. Проект уже имеет реализацию для UNIX-подобных платформ, и его результатами уже можно пользоваться для создания собственной сети мобильных устройств.

Эллиптические кривые сейчас основной вектор развития криптографии. Уже есть стандарты и их описания, есть программное обеспечение, которое позволяет реализовать заложенные в алгоритмах принципы. Однако лучше всего методы шифрования изучаются на практике. В частности, на Хабре недавно появилась статья, в которой обсуждается реализация алгоритмов шифрования на эллиптических кривых на языке программирования Си++.

Метки: дайджесты |

СМИ как источник информации |

Дневник |

Когда компании основывают свои исследования по безопасности по результатам анализа информации, почерпнутой из СМИ, я всегда очень горжусь, ибо сам являюсь журналистом. Мне приятно, что моя работа не проходит даром - кто-то её использует и даже анализирует. Хотя я, естественно, понимаю, что полноценным источником информации в том числе и об утечках служить не могу - далеко не все утечки я могу зафиксировать, а главное расследовать причины их возникновения. Собственно, это подтверждает и исследование, которое недавно опубликовала компания Zecurion, в котором указано, что только 0,1% утечек информации фиксируется в СМИ.

Тем не менее его авторы основывают свои выводы на таком сомнительном с точки зрения качества источнике информации. По моим представлениям число утечек, сведения о которых опубликованы в СМИ, зависит не от реального числа утечек, а от интереса СМИ к проблеме сохранности информации. Поэтому стабилизация числа зафиксированных таким образом утечек, которую зафиксировали аналитики Zecurion, говорит лишь о том, что интерес журналистов к этой проблеме стабилизировался, а не о улучшении ситуации с защитой от утечек.

Впрочем, этот показатель сильно зависит и от страны, ибо в некоторых странах есть законодательное требование по обнародованию сведений об утечках чувствительной для пользователях информации, что приводит к увеличению доли зафиксированных утечек в этих странах. Кроме того, нарушается статистика утечек по типам - сведения нужно публиковать только при утечке персональных данных, но не, например, технологических секретов. В результате, рейтинг показывает скорее уровень законодательства в отдельных странах, но не реальную ситуацию с типами утечек.

Компания Zecurion также опубликовала оценку ущерба от утечек, которая составила чуть больше 20 млрд. долл. Правда, эта цифра потерь компаний от утечек на юридические выплаты, поправку своего имиджа, закупку новых средств и другие расходы, но это не деньги, которые заработали представители чёрного рынка на перепродаже этих секретов. Скорее всего, цифры доходов продавцов секретов значительно скромнее, а указанные миллиарды пошли на развитие рынков ИБ, страховых услуг и даже в PR, что меня не может не радовать.

В то же время опасны далеко не все утечки, о которых пишут в пресса. В самом исследовании приводится пример утечки, когда документы с данными сотрудников спецподразделений были просто выброшены на свалку. Ценность этого действия для чёрного рынка нулевая, ибо ну не пойдут охотники за секретами изучать несанкционированные свалки - они работают по другому. То есть утечка, безусловно, была, но опасность её стремится к нулю - ибо данные вряд ли попали бы в руки злоумышленников. Да и вообще, мне представляется, что большинство случайных утечек персональных данных, типа забытой в такси флешки или неочищенной памяти в телефоне - неопасны для их владельцев, поскольку вероятность попадания этих сведений к злоумышленникам минимальна.

Впрочем, в исследовании есть определенная ценность, которая связана с тем, что часть информации компания публикует по собственному опыту - это прежде всего примеры утечек, которые опубликованы в конце отчёта. Впрочем, и популярные методы утечек (20,5% через веб-сервисы), и организации, откуда данные утекают (20,1% утечек из образовательных заведений) названы, скорее всего, правильно, что может подсказать рынку как направление дальнейшего развития, так и новые методы продаж. Так что прочитать исследование всё-таки стоит, делая поправку на "родимые пятна" предлагаемого метода.

Тем не менее его авторы основывают свои выводы на таком сомнительном с точки зрения качества источнике информации. По моим представлениям число утечек, сведения о которых опубликованы в СМИ, зависит не от реального числа утечек, а от интереса СМИ к проблеме сохранности информации. Поэтому стабилизация числа зафиксированных таким образом утечек, которую зафиксировали аналитики Zecurion, говорит лишь о том, что интерес журналистов к этой проблеме стабилизировался, а не о улучшении ситуации с защитой от утечек.

Впрочем, этот показатель сильно зависит и от страны, ибо в некоторых странах есть законодательное требование по обнародованию сведений об утечках чувствительной для пользователях информации, что приводит к увеличению доли зафиксированных утечек в этих странах. Кроме того, нарушается статистика утечек по типам - сведения нужно публиковать только при утечке персональных данных, но не, например, технологических секретов. В результате, рейтинг показывает скорее уровень законодательства в отдельных странах, но не реальную ситуацию с типами утечек.

Компания Zecurion также опубликовала оценку ущерба от утечек, которая составила чуть больше 20 млрд. долл. Правда, эта цифра потерь компаний от утечек на юридические выплаты, поправку своего имиджа, закупку новых средств и другие расходы, но это не деньги, которые заработали представители чёрного рынка на перепродаже этих секретов. Скорее всего, цифры доходов продавцов секретов значительно скромнее, а указанные миллиарды пошли на развитие рынков ИБ, страховых услуг и даже в PR, что меня не может не радовать.

В то же время опасны далеко не все утечки, о которых пишут в пресса. В самом исследовании приводится пример утечки, когда документы с данными сотрудников спецподразделений были просто выброшены на свалку. Ценность этого действия для чёрного рынка нулевая, ибо ну не пойдут охотники за секретами изучать несанкционированные свалки - они работают по другому. То есть утечка, безусловно, была, но опасность её стремится к нулю - ибо данные вряд ли попали бы в руки злоумышленников. Да и вообще, мне представляется, что большинство случайных утечек персональных данных, типа забытой в такси флешки или неочищенной памяти в телефоне - неопасны для их владельцев, поскольку вероятность попадания этих сведений к злоумышленникам минимальна.

Впрочем, в исследовании есть определенная ценность, которая связана с тем, что часть информации компания публикует по собственному опыту - это прежде всего примеры утечек, которые опубликованы в конце отчёта. Впрочем, и популярные методы утечек (20,5% через веб-сервисы), и организации, откуда данные утекают (20,1% утечек из образовательных заведений) названы, скорее всего, правильно, что может подсказать рынку как направление дальнейшего развития, так и новые методы продаж. Так что прочитать исследование всё-таки стоит, делая поправку на "родимые пятна" предлагаемого метода.

|

Воинственный PHD |

Дневник |

Третий раз уже компания Positive Technologies проводит свой день Хакера - Positive Hack Days (PHD), пытаясь собрать в одноми месте представителей технической и бумажной безопасности. В этом году организаторы PHD перешли на следующий уровень - мероприятие заметили государственные чиновники и политики. На нём были и Руслан Гаттаров из Совета Федерации и Владимир Жириновский. Обычно за этим следует внедрение в оргкомитет мероприятия государственных чиновников под предлогом приведения государственных же денег для поддержки мероприятия. В результате, заканчивается все тем, что реальных организаторов выносят, и заменяют на людей, умеющих хорошо проводить государственные мероприятия. Такими являются "Рускрипто" и Рифокиб, таким ещё недавно был "Связь-Экспокомм", будем надеяться, что таким не станет PHD.

Мероприятие постепенно обретает и собственную тему, которая изначально была не очень заметна - ориентация на кибервойны. Фактически это первое и пока единственное мероприятие по теме проведения военных операций в киберпространстве, где публично обсуждается как стратегия ведения подобных военных действий с привлечением заинтересованных в этом хакеров, так и тактика - целенаправленные атаки против SCADA-систем противника. Тема обсуждения проблем ведения кибервойн назрела давно, поскольку первые операции в киберпространстве уже проводятся. Страны, которые способны проводить подобные операции, уже провели первые пробные операции, и сейчас, похоже, анализируют результаты. Естественно, что и российские власти также заинтересованы в подобном анализе событий и обсуждении проблем кибервойн с рынком (который обладает неплохим арсеналом как средств защиты, так и методик нападения). Фактически, именно эта тема становится центральной на PHD.

Если же рассматривать тему кибервойн, то в ней всплывает очень много юридических коллизий на уровне международного права. Одну из них я описал в статье "Переходи на светлую сторону" для Computerworld Россия, однако проблем там много. В частности, как судить хакеров, участников кибервойск, которые в свое стране совершают подвиги, а в чужой - разрушают инфраструктуру, что может привести в том числе и к человеческим жертвам. Как к ним относиться как к солдатам, выполняющим чужой приказ или как к карателям времен войны, преступления которых срока давности не имеют? Юридические вопросы, которые возникают при появлении такой концепции как кибервойны, достаточно сложны и требуют подробного обсуждения, в том числе и не международных конференциях. Раньше такие мероприятия были исключительно иностранными, и вот появился PHD...

Мероприятие постепенно обретает и собственную тему, которая изначально была не очень заметна - ориентация на кибервойны. Фактически это первое и пока единственное мероприятие по теме проведения военных операций в киберпространстве, где публично обсуждается как стратегия ведения подобных военных действий с привлечением заинтересованных в этом хакеров, так и тактика - целенаправленные атаки против SCADA-систем противника. Тема обсуждения проблем ведения кибервойн назрела давно, поскольку первые операции в киберпространстве уже проводятся. Страны, которые способны проводить подобные операции, уже провели первые пробные операции, и сейчас, похоже, анализируют результаты. Естественно, что и российские власти также заинтересованы в подобном анализе событий и обсуждении проблем кибервойн с рынком (который обладает неплохим арсеналом как средств защиты, так и методик нападения). Фактически, именно эта тема становится центральной на PHD.

Если же рассматривать тему кибервойн, то в ней всплывает очень много юридических коллизий на уровне международного права. Одну из них я описал в статье "Переходи на светлую сторону" для Computerworld Россия, однако проблем там много. В частности, как судить хакеров, участников кибервойск, которые в свое стране совершают подвиги, а в чужой - разрушают инфраструктуру, что может привести в том числе и к человеческим жертвам. Как к ним относиться как к солдатам, выполняющим чужой приказ или как к карателям времен войны, преступления которых срока давности не имеют? Юридические вопросы, которые возникают при появлении такой концепции как кибервойны, достаточно сложны и требуют подробного обсуждения, в том числе и не международных конференциях. Раньше такие мероприятия были исключительно иностранными, и вот появился PHD...

Метки: тренды |

Репутация устройств |

Дневник |

Центробанк планирует выпустить навую версию 382-П, в которой планируется фиксировать информацию не только об инцидентах, но и об окружении, в котором такая транзакция осуществляется. Технические специалисты тут же заговорили о том, что это бессмыслено, что все идентификаторы устройств можно поменять и мошенника так всё-равно не найдёшь. Однако ЦБ, возможно, мыслит несколько другими категориями, и цель его состоит не в поимке преступника, а в том, чтобы не дать мошеннику совершить подозрительную транзакцию.

Сременные техногиии оценки риска банковских операций опираются на репутацию людей, которые обрщаются в банки за получением финансовых услуг. Однако хрнить базу данных по репутации того или иного человека входит в конфликт с законом о персонаьных данных. В результате, банки идут на самые различные ухищрения, чтобы формально соблюсти букву закона, а на самом деле всеми правдами и неправдами собрать-таки эти данные о репутации человека.

Впрочем, это не единственный путь оценить риск операции, просто собирать данные нужно не по людям, а по устройствам, которыми они пользуются. Наиболее рискованные операции сейчас связаны с дистанционным банковским обслуживанием. А оно, как правило, совершается с помощью различных устройств: компьютеров, планшетов или сматфонов. Причем вряд ли мошенник будет воровать деньги через ДБО с помощью тогоже устройсва, которым пользуется легальный клиент. Скорее всего он для этой операции будет использовать своё оборудование. Стало быть устройство не хуже аутентифицирует пользователя системы, чем документы, но права этих устройств российским законом не защищаются. Таким образом, собирая информацию об устройствах, а не о пользователях, будет меньше шансов нарушить закон.

Действительно, мошенник может легко изменить MAC-адрес и даже IMEI своего устройства, однако рпутация у него будет нулевая, и банк будет воспринимать такую транзакцию как подозрительную - например, запросит у клиента дополнительное подтверждение. Конечно, сейчас мошеннические транзакции выполняют прямо с компьютеров легальных клиентов, репутация которых достаточно высока. Однако и в этом случае система может достаточно быстро выявить аномалии и предположить, что устройство было взломано. А если учесть, что мошенники вынуждены разбивать транхакции по времени и воровать небольшими порциями, то и украсть даже со взломанногл компьютера до того, как система поднимет тревогу, скорее всего, получится не много.

Следует отметить, что такой сервис по определению репутации устройств предлагает компания iovation, которая уже активно ипользует его за рубежом. Для проверки репутации устройства компании достаточно в свой сайт добавить код, который формирует слепок устройства, который потом можно передать в сервис и проверить насколько хорошая репутация у данного устройства. Причем отследить с помощью этого сервиса можно не только компьютеры, планшеты и смартфоны, но и банкоматы и другие устройства. Хотя пока пользователей сервиса в России нет, тем не менее репутация у российских устройств уже начинает формироваться, как клиентами иностранных банков, которые приезжают в Россию, так и самими российскими пользователями, которые совершают покупки в иностранных сервисах.

В России услуги iovation будет представлять компания Experian, которая уже предлагает систему определения репутации первичных документов "национальный Хантер". Вполне возможно, что аналогичную систему дополнительных сигналов о подозрительных транзакциях собирается создать и Центробанк - это позволило бы сократить количество мошеннических транзакций и сделать национальную платёжную систему более безопасной. А именно это и является целью ЦБ!

Сременные техногиии оценки риска банковских операций опираются на репутацию людей, которые обрщаются в банки за получением финансовых услуг. Однако хрнить базу данных по репутации того или иного человека входит в конфликт с законом о персонаьных данных. В результате, банки идут на самые различные ухищрения, чтобы формально соблюсти букву закона, а на самом деле всеми правдами и неправдами собрать-таки эти данные о репутации человека.

Впрочем, это не единственный путь оценить риск операции, просто собирать данные нужно не по людям, а по устройствам, которыми они пользуются. Наиболее рискованные операции сейчас связаны с дистанционным банковским обслуживанием. А оно, как правило, совершается с помощью различных устройств: компьютеров, планшетов или сматфонов. Причем вряд ли мошенник будет воровать деньги через ДБО с помощью тогоже устройсва, которым пользуется легальный клиент. Скорее всего он для этой операции будет использовать своё оборудование. Стало быть устройство не хуже аутентифицирует пользователя системы, чем документы, но права этих устройств российским законом не защищаются. Таким образом, собирая информацию об устройствах, а не о пользователях, будет меньше шансов нарушить закон.

Действительно, мошенник может легко изменить MAC-адрес и даже IMEI своего устройства, однако рпутация у него будет нулевая, и банк будет воспринимать такую транзакцию как подозрительную - например, запросит у клиента дополнительное подтверждение. Конечно, сейчас мошеннические транзакции выполняют прямо с компьютеров легальных клиентов, репутация которых достаточно высока. Однако и в этом случае система может достаточно быстро выявить аномалии и предположить, что устройство было взломано. А если учесть, что мошенники вынуждены разбивать транхакции по времени и воровать небольшими порциями, то и украсть даже со взломанногл компьютера до того, как система поднимет тревогу, скорее всего, получится не много.

Следует отметить, что такой сервис по определению репутации устройств предлагает компания iovation, которая уже активно ипользует его за рубежом. Для проверки репутации устройства компании достаточно в свой сайт добавить код, который формирует слепок устройства, который потом можно передать в сервис и проверить насколько хорошая репутация у данного устройства. Причем отследить с помощью этого сервиса можно не только компьютеры, планшеты и смартфоны, но и банкоматы и другие устройства. Хотя пока пользователей сервиса в России нет, тем не менее репутация у российских устройств уже начинает формироваться, как клиентами иностранных банков, которые приезжают в Россию, так и самими российскими пользователями, которые совершают покупки в иностранных сервисах.

В России услуги iovation будет представлять компания Experian, которая уже предлагает систему определения репутации первичных документов "национальный Хантер". Вполне возможно, что аналогичную систему дополнительных сигналов о подозрительных транзакциях собирается создать и Центробанк - это позволило бы сократить количество мошеннических транзакций и сделать национальную платёжную систему более безопасной. А именно это и является целью ЦБ!

Метки: маленькие хитрости |

Темы для блогов |

Дневник |

Десять тем для ведущих блоги по ИБ. Можно высказывать мнения о следующих предметах:

- О событиях. Происходящие события в области информационной безопасности, как правило, являются хорошим поводом проанализировать ошибки и предложить свои, возможно, парадоксальные решения обсуждаемой проблемы. Формат также допускает возможность усомниться в правильности официальной версии и предложить альтернативное понимание ситуации.

- О новых технологиях, продуктах, услугах. Отрасль информационной безопасности является достаточно интеллектуальной и инновационной, поэтому блогеру стоит иногда показывать и разбирать удачные с его точки зрения решения и технологии. Естественно, стоит также указать и определённые ограничения нового подхода.

- О документах: стандартах, законах, исследованиях. В области информационной безопасности выходит достаточно много различных документов: стандартов, законов, исследований и просто рекомендаций различных специалистов. Вполне возможно высказать своё, оригинальное мнение по вышедшему документу. Допустима краткая аннотация документов на иностранном языке.

- О книгах по теме. Информационная безопасность, также как и другие области человеческой деятельности, не обходится без книг. Причём качество их может сильно различным. Поэтому высказывая своё мнение по книгам можно продвинуть хорошие издания и предупредить о бесполезных.

- О мероприятиях. В индустрии информационной безопасности проводится масса самых разнообразных мероприятий различного качества. Чтобы помочь организаторам найти наиболее востребованный формат проведения подобных мероприятий стоит публиковать свои мнения о них - умный организатор найдёт способ воспользоваться любым отзывом.

- О категоризации продуктов и событий. В информационной безопасности разработана целая масса решений, разобраться в тонкостях классификаций которых непросто, поэтому стоит публиковать мнения о том, какие продукты относятся к какому классу, какие задачи с их помощью можно решить и как изменяются возможности данного класса продуктов со временем.

- Известные факты по теме. Не думайте, что читатель блога знает столько же, сколько и вы - поэтому делитесь в том числе и давно известным фактами. Вполне возможно, что для читателя это будет новой информацией. Впрочем стоит каждое такое воспоминание привязывать к текущей ситуации. Например, отмечать таким способом юбилеи.

- Юмор. Не стоит забывать и о юморе, который может украсить любой блог. Здесь вариантов может быть великое множество - от картинок с Atkritka.com до сравнения чем какой-то аспект ИБ похож на девушку (или что-то другое).

- Личный опыт. Не стоит скрывать от публики и свои эксперименты с различными продуктами или сервисами по информационной безопасности. Читатели могут и не знать про определённые подводные камни или преимущества того или иного решения, которые могут оказаться для них очень важны.

- Вопросы. А бывают иногда и просто мысли, причём спорные, которые стоит обсудить со своими читателями. Не стоит забывать, что блог - это хорошее место для обсуждения тех или иных проблем информационной безопасности. Делитесь своими мыслями в блоге и, возможно, выработаете решение актуальной проблемы.

Впрочем здесь перечислены далеко не все форматы и формы записей, которые можно публиковать в блогах. Чтобы выработать свой стиль стоит попробовать несколько из них и стараться не публиковать подряд сообщения одного и того же типа - народ любит разнообразие. Сопровождайте сообщения фотографиями, которые поясняют главную мысли, а также метками, которые в дальнейшем упрощают навигацию по записям. Не стесняйтесь вступать в диалоги с другими блогерами, но не забывайте, что не все ваши читатели видели запись, на которую вы отреагировали. Фантазия безгранична.

Метки: факты |

Криптография |

Дневник |

Десять областей, где используется криптография:

- Защита данных. Изначально криптография создавалась для защиты секретов. Правда, промышленной она стала в тот момент, когда алгоритм шифрования стал открытый, но в нём предполагалось наличие некоего секретного элемента - ключа шифрования, который и обеспечивал возможность получить доступ к данным.

- Аутентификация. Причём знание этого секретного элемента позволяет выполнить процедуру аутентификации - к информации допускается только тот, кто знает секрет. Но со временем была разработана схема асимметричного шифрования, которая разделяла ключ на два: открытую часть и секретную.

- Выработка совместного секрета. Алгоритм асимметричного шифрования позволяет расшифровать с помощью закрытого ключа то, что зашифровано открытым и наоборот. Это позволяет двум людям, имеющим пары секретных и открытых ключей согласовать общий секрет, который в дальнейшем используется для симметричного шифрования.

- DRM. Система контроля доступа к зашифрованным документам предполагает возможность передачи только зарегистрированным пользователям системы ключа для дешифрирования документа. Причем в процессе передачи этого ключа происходит процедура взаимной аутентификации сторон, что позволяет серверу фиксировать людей, которые получили доступ к документу, а пользователю гарантировать, что он получил правильный документ.

- Целостность документов. Дополнительным инструментом криптографии является хеш-функция, которая позволяет создать уникальные идентификаторы цифрового документа. Причем изменение файла даже в одном байте приводит к сильному изменению его хеша. Это свойство и используется для подтверждения неизменности цифрового документа.

- Полиморфизм программ. Алгоритмы шифрования можно использовать в том числе и для модификации исполнимых программ. В этом случае генерируется специальная таблица перестановок команд процессора, которая также должна применяться и перед запуском программы в исполнение. В результате, код программ может постоянно меняться в соответствии с таблицей.

- Защита программ от копирования. Собственно, методы полиморфизма используются в том числе и для защиты программ от копирования. В этом случае важный код, например, парсер файлов, шифруется таким способом, а в лицензионный ключ вставляется таблица перекодировки. Лучше всего такую таблицу вообще вынести на отдельное устройство - USB-ключ - и расшифровывать её на отдельном процессоре.

- Разделение ключа. Это технология, когда ключ для декодирования разделен между участниками так, что только собрав минимально необходимо их число - кворум - можно расшифровать документ или пройти аутентификацию. С помощью такой системы шифрования защищаются наиболее ценные документы и контролируется доступ к важным системам.

- Голосование. Процедура закрытого голосовая позволяет пользователю участвовать в закрытом голосовании так, что он всегда может проверить насколько правильно посчитан его голос, но ни кто посторонний, без знания секрета, не сможет определить за кого участник проголосовал.

- Стеганография. Способ встраивания дополнительной информации в уже существующий файл или поток. Можно встраивать эти данные в пустоты форматов, которые не проверяют парсеры, а можно прямо в основные данные с помощью специального алгоритма. При этом важнее скрыть факт передачи данных, нежели хорошо защитить передаваемую информацию от посторонних глаз.

Впрочем, математические алгоритмы, ассоциируемые с шифрованием, могут использоваться для решения самых разнообразных задач. Здесь перечислены лишь наиболее распространённые применения.

Метки: факты |

Статистика ЦБ |

Дневник |

Центробанк РФ опубликовал статистику по инцидентам, которую он собирал по форме 0403203 из указания ЦБ 2831-У. Статистика за второе полугодие 2012 года показывает, что количество обнаруживаемых инцидентов за отчётный период возрастало, и достигло максимума в ноябре - 1675 инцидентов. Всего же за отчётный период банки сообщили о 7860 инцидентов, причем по данным ЦБ подавляющее большинство банков (более 88%) вообще не сообщали ни об одном инциденте. Это, по мнению ЦБ говорит о том, что они просто не выявляли инциденты. В основном инциденты выявлялись в Москве и Московской области - таких сообщений было почти 6,5 тыс. штук.

В начале отчетного периода почти половина банков (49%) сообщали о единственном инциденте, в то время как к декабрю эта доля уменьшилась почти до трети (34%). Скорее всего, это говорит о том, что банки, начав заниматься выявлением инцидентов по требованию Центробанка, обнаружили много интересного. Это подтверждает тот факт, что количество выявленных инцидентов одним банком увеличивалось постепенно по месяцам, но так и не превысило 10. Относительно небольшое число выявленных инцидентов говорит о том, что банки пока расследуют их в ручном режиме - постепенно настраивая механизмы выявления инцидентов так, чтобы их было не слишком много. Тем не менее положительное влияние на защищенность банков деятельность ЦБ оказала немалую.

Важной частью статистики ЦБ являются сведения о типах инцидентов. Большинство проблем (43,1% инцидентов) связано с осуществлением переводов лицами, которые не имеют на это прав. Фактически это означает, что мошенникам удаётся различными способами обмануть системы авторизации, которые банки используют для защиты от несанкционированных транзакций. На втором месте атаки, направленные на нарушение конфиденциальности данных, необходимых для идентификации клиентов - таких инцидентов 29,7%. В комментарии ЦБ сказано, что к этому типу нападений относится в том числе и скимминг. На третьем месте находится компрометация ключевой информации - таких зарегистрировано 9,7%. Таким образом, можно отметить, что основным вектором атаки является обман системы аутентификации - на это направлены и воровство ключевой информации, и нарушение конфиденциальной информации, и другие типы совершения несанкционированных операций.

В то же время активность вредоносных программ в качестве причины инцидентов указывалась достаточно мало: DDoS-атаки на инфраструктуру с помощью вредоносов - 0,2%, а вредоносные атаки для взлома инфраструктуры - 6,4%. Таким образом, защищать банки нужно не от вредоносных программ, но от несанкционированных операций и обмана систем аутентификации. То есть важно внедрение более строгих механизмов аутентификации, обучении клиентов и проведении дополнительных проверкок подозрительных транзакций.

Важной частью статистики ЦБ являются сведения о типах инцидентов. Большинство проблем (43,1% инцидентов) связано с осуществлением переводов лицами, которые не имеют на это прав. Фактически это означает, что мошенникам удаётся различными способами обмануть системы авторизации, которые банки используют для защиты от несанкционированных транзакций. На втором месте атаки, направленные на нарушение конфиденциальности данных, необходимых для идентификации клиентов - таких инцидентов 29,7%. В комментарии ЦБ сказано, что к этому типу нападений относится в том числе и скимминг. На третьем месте находится компрометация ключевой информации - таких зарегистрировано 9,7%. Таким образом, можно отметить, что основным вектором атаки является обман системы аутентификации - на это направлены и воровство ключевой информации, и нарушение конфиденциальной информации, и другие типы совершения несанкционированных операций.

Метки: отчёты |

Неразменный замок |

Дневник |

Встретил на днях забавную бизнес-модель. Есть такой продукт - свадебные замки. Они принимают участие в церемонии, якобы скрепляя брак на века. Вешается такой замок на видное место, обычно где рядом протекает река или расположен другой водоём - это необходимый атрибут, ибо в него нужно выкинуть ключи от замка, чтобы ни кто не смог открыть только что повешенный замок. Всё здорово, весело, символично, но есть одна тонкость...

Сейчас налажена целая индустрия производства подобных замков для свадебных церемоний. То есть, конечно, пара может сама купить подобный замочек в OBI или "Леруа Мерлен", но иногда об этом забывают и покупают замок уже в последний момент. Причем покупают их уже красиво оформленные и разукрашенные, со всякими подобающими случаю надписями, типа "Совет, да любовь", с красиво оформленными ключиками, чтобы процесс их выбрасывания был красивым и запоминающимся... в общем индустрия...

Так вот, я видел, как на одном таком сваденом месте, где таких ключей несколько развесистых деревьев, ходил мужик со связкой ключей, придирчиво эти деревья осматривал, выбирал из связки ключи и снимал с деревьев плоды. И тут я понял, что индустрия-то прибыльная... Действительно, свадебный замок покупают не для того, чтобы им амбар запирать. То есть мест, где его потом можно найти ограниченное число - за день по Москве вполне можно объехать. Наверно мужик при изготовлении замка использовал не простой узор, а специально метил замок, чтобы в дальнейшем ключ подобрать. Возможно, какая-то часть замков теряется - свадьба там расстроилась или в другой город замок уехал.То есть потери, конечно, есть, но бизнес модель замечательна - только ключи покупай, да подтачивай... Женихи и невесты, может всё-таки OBI надёжнее будут?..

Конечно, я не уверен, что всё на самом деле обстоит так, как я описал. Может мужик занимался чем-то другим, например, ремонтировал деревья или чистил там... Однако настоящий безопасник всегда думает как его могут обмануть, и даже если реальной угрозы всё-таки нет, то её стоит хотя бы предусмотреть и проверить. Если же проецировать модель неразменного замка на средства защиты, то стоит помнить, что специально под твои нужды сделанный продукт может оказаться совсем не тем, за что его продавец выдаёт.

Метки: моё |

Антивирусные бренды не интересны? |

Дневник |

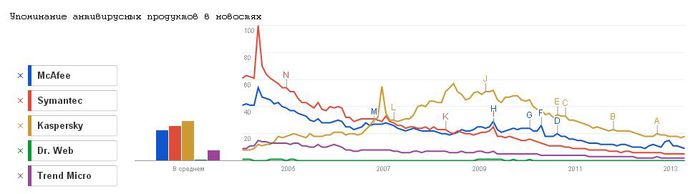

Инструмент анализа публикаций Google Trend позволяет оценить интерес СМИ и читателей к тем или иным темам, брендам или технологиям. Он даёт возможность оценить упоминаемость того или иного слова в Интернет, причём сравнить можно между собой популярность различных слов, связанных с определенными областями человеческой деятельности. Полностью алгоритм работы Google Trend мне изучить не удалось, но тем не менее наглядность его графиков помогает оценить уровень интереса к тому или иному термину, а стало быть и стоящему за ним субъекту.

Сегодня мы рассмотрим сравнение интереса к антивирусным брендам. Следует отметить, что пять приведённых компаний - это, конечно, не весь рынок антивирусного ПО, однако добавление других только усложнит картинку и сделает её менее понятной. Мы же рассмотрим те тренды, которые связаны именно с этой группой компаний. Причем, рассмотрим глобально, по всему миру, хотя в Google есть возможность рассмотреть в том числе и региональные тренды.

Из картинки видно, что интерес к антивирусной индустрии в целом постепенно снижается - с 2004 по 2013 годы явно виден тренд на снижение интереса, причём практически для всех производителей. Возможно это связано с тем, что глобальных вирусных эпидемий не было уже давно, и в целом проблема защиты от вредоносных кодов уже не интересует общественность. Антивирусы - это понятные продукты. Они должны быть установлены, но обсуждать в них в целом уже не чего. Причём все компании производят примерно одинаковые по функциональности продукты.

Из картинки видно, что интерес к антивирусной индустрии в целом постепенно снижается - с 2004 по 2013 годы явно виден тренд на снижение интереса, причём практически для всех производителей. Возможно это связано с тем, что глобальных вирусных эпидемий не было уже давно, и в целом проблема защиты от вредоносных кодов уже не интересует общественность. Антивирусы - это понятные продукты. Они должны быть установлены, но обсуждать в них в целом уже не чего. Причём все компании производят примерно одинаковые по функциональности продукты.

Из общего тренда выбивается только "Лаборатория Касперского" с пиком в районе 2009 года. Вполне возможно, что это связано с активным выходом компании на мировой рынок в это время. Как раз тогда она перестроила свой бизнес, практически став международной компанией, а не российской, работающей по всему миру. Причем активность компании не ослабевает со временем - интерес к ней не пропадает, но продолжает оставаться достаточно высоким по сравнению с остальными брендами. Также стоит отметить и другую российскую компанию - Dr. Web, которая так и не смогла завоевать своих поклонников по всему миру - у неё есть отдельные всплески упоминания, но в целом интерес к ней фактически не отличим от нулевой оси.

Впрочем, вполне возможно, что общая тенденция связана не со снижением интереса к антивирусным брендам, но с поисковым спамом. Ибо сообщения типа "Скачать Kaspersky бесплатно" достаточно популярны для привлечения соответствующей аудитории интернет-посетителей к любым проектам. Со временем поисковики находят противоядия к ним, да и сами хакеры начинают заниматься более прибыльными вещами - в результате, поисковый индекс очищается, а ретроанализ на поисковый спам вряд ли проводится. Тогда рейтинг может представлять скорее не интересы пользователей, а представления хакеров об этих интересах. Впрочем, скорее всего, эти величины связаны, но не всегда можно понять какая из них первичная.

Из картинки видно, что интерес к антивирусной индустрии в целом постепенно снижается - с 2004 по 2013 годы явно виден тренд на снижение интереса, причём практически для всех производителей. Возможно это связано с тем, что глобальных вирусных эпидемий не было уже давно, и в целом проблема защиты от вредоносных кодов уже не интересует общественность. Антивирусы - это понятные продукты. Они должны быть установлены, но обсуждать в них в целом уже не чего. Причём все компании производят примерно одинаковые по функциональности продукты.

Из картинки видно, что интерес к антивирусной индустрии в целом постепенно снижается - с 2004 по 2013 годы явно виден тренд на снижение интереса, причём практически для всех производителей. Возможно это связано с тем, что глобальных вирусных эпидемий не было уже давно, и в целом проблема защиты от вредоносных кодов уже не интересует общественность. Антивирусы - это понятные продукты. Они должны быть установлены, но обсуждать в них в целом уже не чего. Причём все компании производят примерно одинаковые по функциональности продукты.

Метки: тренды |

Инструменты безопасника |

Дневник |

Десять приёмов, которыми пользуются ИБ-специалисты.

- Аутентификация. Проверка подлинности человека или устройства, обычно выполняется с помощью специальных криптографических алгоритмов. Для обеспечения надёжной аутентификации можно развернуть систему PKI или двухфакторной аутентификации. Наиболее строгая аутентификация должна быть у админов и руководства.

- Контроль доступа или авторизация - управление полномочиями доступа к различным данным системы и приложениям. Есть специальные инструменты для централизованного управления правами доступа - IAM, которые позволяют организовать ролевое управление правами доступа на предприятии.

- Сегментация сети. Разделение сети на сегменты позволяет в каждом таком сегменте применять разные правила безопасности. Разделение корпоративной сети на сегменты можно реализовать с помощью внутренних межсетевых экранов. В частности, в отдельный сегмент стоит вынеси беспроводную сеть предприятия.

- Разделение полномочий администраторов. Защита от ИТ-администратора одна из наиболее сложных задач безопасника. Для разделения полномочий есть специальные продукты, которые позволяют создать специальную роль ИБ-специалиста, который за всем следит, но ни чем не управляет.

- Провоцирование. В ИТ-системе может быть расположено специальное устройство - ловушка, контроль за которой может выявить вредоносную активность. Для организации подобных ловушек есть специальный класс продуктов, которые так и называются honeypot (бочёнок с мёдом), который достаточно установить и правильно настроить.

- Мониторинг событий. Контроль за поведением системы необходим для оперативного обнаружения вредоносной активности. Для реализации такого контроля разработаны продукты класса управления событиями ИБ (Security Information & Event Management - SIEM).

- Контроль конфигураций. Постоянно нужно проверять не только управляющие воздействия, но и реальную конфигурацию программного обеспечения и устройств. Для этого можно использовать как активные сканеры уязвимостей, так и инструменты для анализа конфигурации устройств.

- Расследование инцидентов. Когда информационную систему атаковали обязательно нужно найти причину - именно для этого и нужно контролировать происходящие в системе события и подробно всё записывать. Для проведения расследования разработаны специальные продукты фиксации электронных доказательств, которые можно в том числе предъявлять в суде.

- Защита данных. Данные, хранящиеся в информационной системе нужно защищать как от потери, так и от разглашения. Если часть задач, относящихся к потере, как правило, решает ИТ-отдел с помощью систем резервного копирования, то для защиты данных от разглашения приходится применять шифрование и DLP-системы.

- Обучение и оповещение пользователей. Защищённость информационной системы любого предприятия зависит от защиты самого слабого звена, которым часто являются люди. Для повышения защищенности ИБ-специалистам нужно использовать инструменты повышения осведомлённости - тренинги, наглядную агитацию, обучение по ИБ.

Следует отметить, что инструментов обеспечения защиты значительно больше. Есть MDM, есть VPN, есть инструменты для защиты баз данных и веб-приложений. Однако они не являются универсальными, то есть необходимыми не для всех предприятий. Перечисленные же выше инструменты должен знать и использовать каждый специалист в информационной безопасности.

Метки: факты |

Особенности MDM |

Дневник |

Недели две назад меня неожиданно попросили быстро подготовить обзор по MDM-решениям. Времени было мало, поэтому пришлось обращаться к тем источникам, которые отвечают наиболее оперативно. Наиболее оперативно отвечаетАлексей Лукацкий, директор по развитию бизнеса компании Cisco. Представляю ответы, которые он накропал буквально за несколько часов.

1. Какие особенности в защите мобильных бизнес-приложений? Какие тенденции в развитии продуктов MDM?

Первая особенность заключается в миниатюризации устройства и, как следствие, недостаточности ресурсов для решения ряда задач, требующих достаточной мощности процессора или оперативной памяти. Например, по этой причине для мобильных платформ сегодня отсутствуют DLP-решения и существующие продукты просто перенаправляют трафик в облако, где он и проверяется на предмет соответствия требованиям политик безопасности. Вторая особенность заключается в мобильности устройства, которое может быть утеряно или украдено, а может и сотрудник внезапно уволится. Это в свою очередь требует более пристального внимания к технологиям геолокации мобильных устройств и технологиям дистанционного контроля и уничтожения конфиденциальных данных на устройстве. Третья особенность касается только России и требований ФСБ по применению шифровальных средств. Для мобильных платформ адекватных сертифицированных в ФСБ решений в достаточно количестве, да еще и не нарушающих никаких прав на интеллектуальную собственность, нет.

Из тенденций можно отметить постепенный рост интереса к технологиям управления мобильным устройством не на уровне устройства, а на уровне приложений (например, решения RhoGallery или Antenna). В этом случае компания получает более гибкие возможности по защите данных в конкретном приложении, а не на всем устройстве.

2. Насколько вопросы защиты мобильных приложений влияют на внедрение BYOD и связанных с ним технологий?

Влияют, но как вторичные факторы. Первично желание бизнеса получать доступ к корпоративным ресурсам из любой точки мира. Если речь идет о почте, календаре и адресной книге, то тут и защиту, как таковую, выстраивать не надо - обычно хватает встроенных в мобильную платформу возможностей по интеграции с MS Exchange или иными почтовыми сервисами. Если же предприятию требуется более глубокое использование мобильных устройств - доступ через внутреннюю сеть Wi-Fi к внутренним ресурсам, доступ к корпоративным приложениям, терминальный доступ (VDI), доступ к ЦОДу, то вопросы защиты становятся превалирующими и без их решения, проект по внедрению BYOD обычно стопорится.

3. Какие методы защиты мобильных приложений предпочитают российские пользователи?

По экспертным оценкам в тройку лидирующих методов входят антивирусы, дистанционное уничтожение данных и функция "найти телефон", а также шифрование данных на уровне устройства (как правило, встроенное). Если говорить о корпоративных пользователях мобильных устройств, то к этой тройке добавляются потребности в VPN-клиенте, методах резервного копирования и восстановления, а также средства мониторинга и управления приложениями и обрабатываемыми ими данными.

Вообще, для ознакомления с темой можно посмотреть мою презентацию по защите BYOD - она достаточно объемная, но зато многие вопросы рассмотрены.

1. Какие особенности в защите мобильных бизнес-приложений? Какие тенденции в развитии продуктов MDM?

Первая особенность заключается в миниатюризации устройства и, как следствие, недостаточности ресурсов для решения ряда задач, требующих достаточной мощности процессора или оперативной памяти. Например, по этой причине для мобильных платформ сегодня отсутствуют DLP-решения и существующие продукты просто перенаправляют трафик в облако, где он и проверяется на предмет соответствия требованиям политик безопасности. Вторая особенность заключается в мобильности устройства, которое может быть утеряно или украдено, а может и сотрудник внезапно уволится. Это в свою очередь требует более пристального внимания к технологиям геолокации мобильных устройств и технологиям дистанционного контроля и уничтожения конфиденциальных данных на устройстве. Третья особенность касается только России и требований ФСБ по применению шифровальных средств. Для мобильных платформ адекватных сертифицированных в ФСБ решений в достаточно количестве, да еще и не нарушающих никаких прав на интеллектуальную собственность, нет.

Из тенденций можно отметить постепенный рост интереса к технологиям управления мобильным устройством не на уровне устройства, а на уровне приложений (например, решения RhoGallery или Antenna). В этом случае компания получает более гибкие возможности по защите данных в конкретном приложении, а не на всем устройстве.

2. Насколько вопросы защиты мобильных приложений влияют на внедрение BYOD и связанных с ним технологий?

Влияют, но как вторичные факторы. Первично желание бизнеса получать доступ к корпоративным ресурсам из любой точки мира. Если речь идет о почте, календаре и адресной книге, то тут и защиту, как таковую, выстраивать не надо - обычно хватает встроенных в мобильную платформу возможностей по интеграции с MS Exchange или иными почтовыми сервисами. Если же предприятию требуется более глубокое использование мобильных устройств - доступ через внутреннюю сеть Wi-Fi к внутренним ресурсам, доступ к корпоративным приложениям, терминальный доступ (VDI), доступ к ЦОДу, то вопросы защиты становятся превалирующими и без их решения, проект по внедрению BYOD обычно стопорится.

3. Какие методы защиты мобильных приложений предпочитают российские пользователи?

По экспертным оценкам в тройку лидирующих методов входят антивирусы, дистанционное уничтожение данных и функция "найти телефон", а также шифрование данных на уровне устройства (как правило, встроенное). Если говорить о корпоративных пользователях мобильных устройств, то к этой тройке добавляются потребности в VPN-клиенте, методах резервного копирования и восстановления, а также средства мониторинга и управления приложениями и обрабатываемыми ими данными.

Вообще, для ознакомления с темой можно посмотреть мою презентацию по защите BYOD - она достаточно объемная, но зато многие вопросы рассмотрены.

Метки: интервью |

MDM 2.0 |

Дневник |

Мобильные технологии развиваются стремительно. Настолько, что начали проседать рынки персональных компьютеров, ноутбуков и моноблоков. Естественно, компании также начали использовать в своей работе мобильные устройства, такие как планшеты и смартфоны. Это привело к появлению целого нового класса продуктов корпоративной защиты, которые получили название системы управления мобильными устройствами или MDM - Mobile Device Management.

При этом, первая волна таких продуктов в основном была сконцентрирована на управлении самим устройствами. В частности, обязательными к исполнению были следующие функции:

- Обнаружение устройства по показаниям встроенного датчика определения местоположения, работающего как по GPS, так и по ближайшим базовым станциям;

- Обнуление данных на устройстве - функция необходимая в том случае, когда устройство было потеряно или украдено;

- Контроль устанавливаемых на устройство программ, традиционно реализованный в виде корпоративного магазина приложений, из которого только и можно было ставить приложения;

- Контроль за соблюдением политики корпоративной безопасности, которая состояла в том, чтобы вовремя обновлять приложения и базы антивирусных продуктов.

Дополнительно могли быть реализованы сервисы по контролю звонков и отправлению SMS на короткие номера, а также дополнительные функции по контролю за самим устройством. Для работы этих защитных механизмов на мобильное устройство устанавливался специальный агент, который собственно и следил за соблюдением всех этих правил.

- Работа с электронной почтой, позволяет оперативно получать доступ к рабочему почтовому ящику;

- Календарь обеспечивает синхронизацию встреч и планирование корпоративной работы, синхронизированное с другими сотрудниками предприятия;

- Контакты, позволяют сотруднику держать под рукой корпоративный справочник телефонных номеров и адресов электронной почты;

- Офисный редактор, даёт возможность создавать, читать и редактировать файлы в привычном офисном формате.

Вполне возможно, что конкретный производитель может расширить список поддерживаемых приложений, доступных для пользователя в режиме работы с корпоративной системой. Причем важной функцией такого MDM решения является защита от передачи данных между корпоративным и персональным доменами, то есть информация может передаваться между приложениями внутри доменов, но для передачи данных из корпоративных приложений в личные существует жёсткая корпоративная политика. Таким образом, если MDM 1.0 обеспечивали только управление мобильными устройствами, то MDM 2.0 предназначены для защиты корпоративных данных на мобильных устройствах.

Метки: тенденции |

Спамерские разводки |

Дневник |

Десять разводок, которые используют спамеры для заманивания на вредоносные сайты:

- Пароль. Спамеры присылают фальшивое сообщение о взломе вашего экаунта на порталах или в социальных сетях. В присланной форме предлагается ввести старый и новый пароли, при этом, вполне возможно, что взломан будет не только экаунт указанного сервиса, но и установлен вредонос на локальное устройство.

- Заказ. Новинка фишеров – поддельное письмо, приходящее якобы от крупных авиакомпаний и гостиничных сетей с просьбой подтвердить покупку. Расчёт на то, что получатель бросится отменять заказ, а при переходе по ссылке будет загружен вредоносный код.

- События. Медийные события, которые привлекают внимание большого количества людей, используются злоумышленниками для заманивания либо на фальшивый сайт с подробностями, где предложат загрузить новый кодак, либо на форму помощи пострадавшим с требованием ввести реквизиты. Аналогично могут быть использованы и сообщения с поздравлениями.

- Приколы. Иногда спамеры от имени друзей рассылают приглашения на якобы интересные ресурсы. Ссылки обычно ведут на сайт с якобы размещённым видео и требованием установки нового кодака, под видом которого устанавливается вредоносная программа.

- Брак. Иногда по адресам, зарегистрированным в социальных сетях, приходят предложение о браке. Часто такие сообщения приходят девушкам и незамужним женщинам. Целью является верификация адресов для дальнейшей рассылки спама, но могут быть и другие мошеннические схемы.

- Системные сообщения. Спамеры подделывают системные сообщения различных социальных сетей и порталов, чтобы завлечь доверчивого пользователя на свой поддельный сайт. Например, фальшивое сообщение от друзей может привести на сайт злоумышленника, где попросят ввести реквизиты ресурса.

- Просьба о помощи. Иногда спамеры придумывают слёзную историю с просьбой помочь и перепостить. Часто в таких сообщениях просят денег или другие ценности. Это часто оказывается фальшивкой - факты, указанные в таких сообщениях стоит проверять.

- Лохотрон. По прежнему популярным способом отъёма денег у населения остаются лотереи, в которых получатель сообщения якобы выиграл. Цель разводки - получить "налоги", начальный взнос или ещё что-нибудь. Хотя и верификация почтовых адресов также актуальна.

- Скидки. Иногда приходят сообщения о скидках на товары, покупаемые в электронных магазинах. В некоторых случаях это дроп-рекрутеры. Вы платите со своей карты реальные деньги, а они покупают в магазине с ворованной карточки. Потом не удивляйтесь, когда к вам нагрянут маски-шоу.

- Ссылка. Специалисты «Лаборатории Касперского» нашли вредоносные ссылки даже на таких надежных ресурсах, как Wikipedia и Amazon, где пользователям разрешено создавать собственные страницы на сайте. Посетители таких ресурсов доверяют ссылкам и переходят на вредоносные ресурсы. К счастью такие ссылки быстро убираются.

Для составления списка были использованы материалы "Лаборатории Касперского".

Метки: факты |

Исследование или сборник статей? |

Дневник |

Недавно экспертами по информационной безопасности был опубликован документ, который называется "Рынок информационной безопасности Российской Федерации". Назван он исследованием, что для меня означает использование некоторого научного метода для получения данных, то есть, что результаты должны быть повторяемыми и любой желающий, может проверить данные, опубликованные в исследовании. Однако авторы работы честно признают, что эксперты каждого раздела выбирают источники информации по собственному разумению, но, что важнее, эти источники скрываются. В результате, качество цифр проверить вообще не возможно. Конечно, утверждается, что цифры проверил по своим источникам модератор, но поскольку он сам утверждает, что не является экспертом в каждой отдельной категории, то проверка была выполнена только на правдоподобность полученных результатов, то есть погрешность метода даже оценить невозможно. Разброс показателей в некоторых разделах указывается от 8% до 22%: цифры могут отличаться почти в три раза - таких погрешностей метода не допускается ни в одном действительно научном исследовании.