-Метки

bitcoin drm iam iphone macos osp personal toolbar folder security vista web-угрозы win2008 авторские автотранспорт антивирусы антиспам аудит банки безопасность взлом вирусы дайджесты законодательство защита иб интервью личное маленькие хитрости межсетевые экраны мнение моё новые угрозы отчёты ошибки персональные данные соцсети спам стандарты безопасности тенденции тренды утечки уязвимости факты шифрование эксклюзив

-Ссылки

-Поиск по дневнику

-Трансляции

-Статистика

Опасны ли терминалы ЭРА-ГЛОНАСС |

К 2020 году планируется все автомобили должны быть оснащены терминалами системы Экстренного Реагирования на Аварии (ЭРА-ГЛОНАСС), которые будут сообщать в центр данные о местоположении автомобиля, а также о срабатывании различных датчиков. Обязательными являются тревожная кнопка, которую автовладелец может нажать в любой момент, внутренний акселерометр и датчик аварии. Однако производители устройств могут подключать дополнительные датчики - вплоть до считывателя данных с диагностической шины автомобиля.

Прежде, чем говорить о информационных рисках, которые принесёт такое нововведение, следует немного сказать о преимуществах. Когда во всех автомобилях будут установлены подобные устройства, а ТС без модуля будет признаваться технически неисправными, то это позволит автоматически определять аварии, угоны и даже проводить дистанционную диагностику автотранспорта. При этом технология опирается на мобильную связь стандарта GSM, на самый простой её вариант - голос. Данные из ТС в центр будут поступать в виде специальных сообщений MSD, которые центром будут расшифровываться, преобразовываться в XML и рассылаться во все заинтересованные системы. При этом сигнал передается в виде тонового набора в голосовом канале - эта разработка была реализована в европейской системе eCall, а наша система будет с ней совместима, но в российской системе передача сообщений может дублироваться и по SMS.

В системе появляются следующие элементы, которые могут быть подвержены нападению:

Постараемся представить насколько такая системы может быть опасна и какие риски она порождает?

Таким образом, решая одни проблемы новые технологии приводят к появлению других, не менее сложных. При этом стоит заранее озаботиться будущими проблемами безопасности и по мере создания продуктов постоянно помнить о них. Вполне возможно, что сейчас ещё можно избежать проблем, используя для построения продуктов для работы с "ЭРА-ГЛОНАСС" продукты, которые будут более защищены от внешних угроз, чем популярные сейчас мобильные платформы.

Прежде, чем говорить о информационных рисках, которые принесёт такое нововведение, следует немного сказать о преимуществах. Когда во всех автомобилях будут установлены подобные устройства, а ТС без модуля будет признаваться технически неисправными, то это позволит автоматически определять аварии, угоны и даже проводить дистанционную диагностику автотранспорта. При этом технология опирается на мобильную связь стандарта GSM, на самый простой её вариант - голос. Данные из ТС в центр будут поступать в виде специальных сообщений MSD, которые центром будут расшифровываться, преобразовываться в XML и рассылаться во все заинтересованные системы. При этом сигнал передается в виде тонового набора в голосовом канале - эта разработка была реализована в европейской системе eCall, а наша система будет с ней совместима, но в российской системе передача сообщений может дублироваться и по SMS.

В системе появляются следующие элементы, которые могут быть подвержены нападению:

- Терминал. Скорее всего, наиболее популярны будут модели устройств на базе какой-нибудь мобильной платформу - скорее всего не iOS. А если предположить, что их в основном будут делать в Китае, то велика вероятность, что в этих устройствах будет установлен Android. Именно такие устройства, которые будут похожи на современные навигаторы, и будут основными для подобных терминалов, поскольку их будут продвигать и страховщики, и охранники, и телевизионщики, и сами производители автомобилей. Понятно, что к тому времени, когда эти устройства станут обязательными, платформу научаться взламывать. Впрочем, основным вектором атаки, скорее всего, будут троянцы, устанавливаемые на устройство самими пользователями.

- Канал связи. Устройства будут подключаться по GSM-каналу, причем через специального виртуального оператора "ЭРА-ГЛОНАСС", что позволит атаковать терминалы в том числе и через мобильную сеть. В частности, вполне возможна атака с фальшивой базовой станцией. Следует отметить, что взломом в данном случае можно также считать и вывод из строя связи, поскольку если устройство не сможет сообщить в центр данные, например, о взломе дверного замка, то и система не сработает как должно. А продукты для глушения GSM-сигналов сейчас достаточно распространены.

- Сама система. Поскольку система завязана на SIM-карту, то физический взлом терминала и установка его SIM-карты в любой смартфон позволит навязать системе совсем другую информацию об автомобиле. Вполне возможно, что и само сообщение MSD также можно будет подделать, что позволит обойтись без физического доступа к терминалу, и, например, дистанционно сымитировать угон.

Постараемся представить насколько такая системы может быть опасна и какие риски она порождает?

- Слежка. Первая угроза, которая приходит в голову - это контроль за перемещениями человека в его личном автотранспорте. Минимальная система, скорее всего, будет срабатывать только в случае чрезвычайных ситуаций, поскольку постоянно посылать сообщения - накладно. Поэтому предотвращать угон такая система не будет. Скорее всего защита от угона - это будет дополнительная услуга, предоставляемая за дополнительную плату. Однако при взломе терминала вполне могут возникнуть проблема со слежкой.

- Сюрпризы. Процессоры, управляющий двигателем и бортовой электроникой, традиционно разделены, поэтому взлом терминала не всегда будет эквивалентен получению контроля над автомобилем. Тем не менее, удаленный взлом устройства, возможно, позволит злоумышленникам получить доступ к навигационной информации, мультимедийной системе, климат-контролю и другим не менее важным бортовым системам автомобиля. Вполне возможно, что появится новый тип нападений на автомобилиста, который позволит злоумышленникам реализовывать самые разнообразные модели получения денег с автовладельцев от выкупа за разблокирование музыкального центра до доступа к кошельку, через который оплачиваются дополнительные услуги, поставляемые на устройство.

- Угон. Вполне возможно, что старыми методами угнать машину безнаказанно будет непросто, поскольку терминалы будут сообщать о местоположении автомобиля в правоохранительные органы. Однако наверняка появятся новые способы угона, которые позволят делать это в том числе и при помощи сети. Например, взломав навигационную систему автомобиля дистанционно по сети, хакеры смогут так подкорректировать маршрут большегрузной машины, чтобы она приехала сама к их складу.

Таким образом, решая одни проблемы новые технологии приводят к появлению других, не менее сложных. При этом стоит заранее озаботиться будущими проблемами безопасности и по мере создания продуктов постоянно помнить о них. Вполне возможно, что сейчас ещё можно избежать проблем, используя для построения продуктов для работы с "ЭРА-ГЛОНАСС" продукты, которые будут более защищены от внешних угроз, чем популярные сейчас мобильные платформы.

Метки: иб автотранспорт |

Решил возобновить блог |

Этот блог достаточно давно использовался как инструмент подготовки новостей, но потом для этой задачи "Открытыми системами" была разработана собственная система публикации, которая сейчас расположена на сайте OSP, и поэтому этот блог был заброшен. Некоторое время я пытался реализовать собственный блог на том же движке, куда была перенесена лента новостей, но результат мне не понравился, поэтому в конце концов я принял решение восстановить работу этого блога.

Впрочем, это не единственная причина, по которой я возобновил именно этот блог. Важнее то, что этот блог фактически является частью движка блогов LiveInternet, который интегрирован в систему публикации "Открытых систем" на уровне DNS. С другой стороны сам LiveInternet интегрирован с сервисом дневников Evernote, который имеет приложения для подготовки заметок и управления ими в том числе и на мобильных платформах. Это позволило мне организовать процесс подготовки публикации в блог без лишнего копипаста - передачу информации между элементами системы делают роботы, что немаловажно для эффективности публикации постов. Реализовать аналогичную систему своими силами - проблематично, поэтому я и решил восстановить этот блог.

В дальнейшем, я надеюсь интегрировать его в свой центр компетенции по информационной безопасности "Антивирусный центр", куда собирается информация по теме, опубликована на других страницах сайта. Конечно можно было бы удалить все записи, которые находятся ниже и начать с чистого листа, но мне жаль это делать. Хотя сами новости - товар скоропортящийся, и сейчас опубликованные далее сведения не представляют большой ценности, тем не менее они уже имеют историческую ценность.

Впрочем, это не единственная причина, по которой я возобновил именно этот блог. Важнее то, что этот блог фактически является частью движка блогов LiveInternet, который интегрирован в систему публикации "Открытых систем" на уровне DNS. С другой стороны сам LiveInternet интегрирован с сервисом дневников Evernote, который имеет приложения для подготовки заметок и управления ими в том числе и на мобильных платформах. Это позволило мне организовать процесс подготовки публикации в блог без лишнего копипаста - передачу информации между элементами системы делают роботы, что немаловажно для эффективности публикации постов. Реализовать аналогичную систему своими силами - проблематично, поэтому я и решил восстановить этот блог.

В дальнейшем, я надеюсь интегрировать его в свой центр компетенции по информационной безопасности "Антивирусный центр", куда собирается информация по теме, опубликована на других страницах сайта. Конечно можно было бы удалить все записи, которые находятся ниже и начать с чистого листа, но мне жаль это делать. Хотя сами новости - товар скоропортящийся, и сейчас опубликованные далее сведения не представляют большой ценности, тем не менее они уже имеют историческую ценность.

Метки: Личное |

ПОСЛЕДНИЕ ДЫРЫ: OpenOffice, Opera и Microsoft |

Разработчики OpenOffice.org выпустили набор исправлений для своего продукта, в котором исправлены две ошибки. Они позволяют сторонним злоумышленникам исполнить свой код в информационной системе жертвы при помощи специально подготовленного документа Microsoft Word. При обработке некоторых записей этих документов может возникнуть переполнение динамической памяти с возможностью перехвата потока исполнения. Производитель выпустил обновления и их рекомендуется установить.

Оригинал: http://secunia.com/advisories/35036/

В браузере Opera обнаружено несколько ошибок, которые позволяют обмануть пользователя, убеждая его в правильности сайта. В частности, в Opera есть две ошибки в процедуре обработки сертификатов, которые позволяют сделать посторонние сертификаты якобы проверенными. Еще одна ошибка может возникнуть при обработке доменов в UniCode при использовании International Domain Names (IDN). Кроме того, можно заставить браузер схлопнуть адресную строку и показать предыдущий адрес. Все эти ошибки позволяют обмануть пользователей и провести фишинговую атаку. Исправлений от производителя пока не последовало.

Оригинал: http://secunia.com/advisories/36414/

Обнаружена ошибка в сервере Microsoft Internet Information Services (IIS), которая позволяет добиться переполнения буфера с помощью некорректных NLST-команд при работе с протоколом FTP. Хотя ошибка позволяет в том числе и исполнять вредоносные коды, однако для этого требуется, чтобы вредоносные команды исполнял зарегистрированный пользователь. Исправления для этой ошибки пока не выпущено.

Оригинал: http://secunia.com/advisories/36443/

Оригинал: http://secunia.com/advisories/35036/

В браузере Opera обнаружено несколько ошибок, которые позволяют обмануть пользователя, убеждая его в правильности сайта. В частности, в Opera есть две ошибки в процедуре обработки сертификатов, которые позволяют сделать посторонние сертификаты якобы проверенными. Еще одна ошибка может возникнуть при обработке доменов в UniCode при использовании International Domain Names (IDN). Кроме того, можно заставить браузер схлопнуть адресную строку и показать предыдущий адрес. Все эти ошибки позволяют обмануть пользователей и провести фишинговую атаку. Исправлений от производителя пока не последовало.

Оригинал: http://secunia.com/advisories/36414/

Обнаружена ошибка в сервере Microsoft Internet Information Services (IIS), которая позволяет добиться переполнения буфера с помощью некорректных NLST-команд при работе с протоколом FTP. Хотя ошибка позволяет в том числе и исполнять вредоносные коды, однако для этого требуется, чтобы вредоносные команды исполнял зарегистрированный пользователь. Исправления для этой ошибки пока не выпущено.

Оригинал: http://secunia.com/advisories/36443/

|

Метки: уязвимости |

Материалы по персональным данным |

Технологии:

События:

Аналитика

Регулирование:

Новости:

Законодательная информация:

- Персональные данные под защитой DLP ("Сети")

- Раскрывая секреты «Аладдина» (CWR)

- Использование конфиденциальных данных о телефонных соединениях (LAN)

- InfoWatch предлагает персональную защиту (CWR)

- От протечки к вентилю (LAN)

События:

Аналитика

- Враг внутри ("Сети")

- Человек – это опасно ("Открытые системы")

- Новые технологии, старые проблемы (Windows IT Pro)

Регулирование:

- Защита персональных данных в информационных системах (LAN)

- Закон о персональных данных суров (CWR)

- МонИТор ("Директор ИС")

- Защити свои данные (CWR)

- На страже данных персон (CWR)

Новости:

- Leta IT-company займется защитой персональных данных

- Рост за счет SMB

- Роскомнадзор против переноса сроков закона «О персональных данных»

- Защита с доказательством

- Требования закона игнорируют

Законодательная информация:

- Реестр операторов персональных данных

- ФЗ-152 "О персональных данных"

- Подборка документов, посвященных персональным данным. Почему-то на сайте ростовского отделения Роскомнадзора.

|

Метки: персональные данные |

История Rustock и McCola |

Вредонос Rustock.C и спам-провайдер McCola были тесно связаны друг с другом. Здесь ссылки на историю их обнаружения.

На руткит Rustock нашлась управа

"Лаборатория Касперского" о неуловимом рутките

Хостинг-провайдера отключили от интернета за распространение спама

На руткит Rustock нашлась управа

"Лаборатория Касперского" о неуловимом рутките

Хостинг-провайдера отключили от интернета за распространение спама

|

Безопасники нужны!? |

Портал SecurityLab совместно с консалтинговым бюро «Практика Безопасности» провели исследование рынка информационной безопасности в России. Исследование проводилось на портале SecurityLab с 16 по 30 декабря 2008 года, причем участие в анкетировании принимали в основном сотрудники и руководители отделов безопасности и ИТ. Это похоже на то, как если бы волков спрашивали бы "а действительно ли он являются санитарами леса". Естественно, что более половины респондентов ответили, что "защита корпоративных секретов всегда является первоочередной задачей". Однако, если бы опрос проводился среди пользователей или бизнесменов, то результаты были бы менее оптимистичными.

Я не ставлю под сомнение роль безопасников, но лишь методы, которым эта роль изучается.

Я не ставлю под сомнение роль безопасников, но лишь методы, которым эта роль изучается.

|

|

Кризис опасен для ИТ |

Освобождение программистов во время кризиса может привести усилению активности мошенников и преступников - они смогут привлекать более профессиональных специалистов. Об усилении вредоносной активности может говорить, например, вирусная эпидемия, которая началась 13 января. О ней можно прочитать в предыдущем посте.

Ситуацию уже прокомментировал Сергей Гордейчик, технический директор Positive Technologies:

Так что программистам стоит следить за тем, на кого он работает, а иначе могут возникнуть проблемы при въезде в США.

Ситуацию уже прокомментировал Сергей Гордейчик, технический директор Positive Technologies:

Вредоносное ПО - только вершина айсберга. Речь может идти об усложнении мошеннических схем, более продуманных атаках, изощрённых инструментах. Здесь нет ничего специфичного для ИТ. Заработки снижаются, люди начинают искать подработки, зачастую находят их в "серой" зоне рынка. Причём исполнитель может и не догадываться (или закрывать глаза) на то, как будут использоваться результаты его труда. Вот пример:

Работаю я на обычном заказном программировании. Был заказчик, который представился как магазин электроники, ну и ему нужна была почтовая система. Написал, деньги получил, все пучком. А потом жопа - выяснилось, что товарищ этот - не магазин электроники а фишер, и моей почтовой прогой свой фишинг-спам рассылал. Причем, веселуха - нашли это не наши менты (вот сюрприз был бы), а штатовские им про это сообщили, и меня назвали чуть ли не "мозгом преступной группы" (тк техническая часть моя использовалась). Причём фишер серьёзный - наворовал не один лям.

Первоисточник: http://www.securitylab.ru/forum/forum23/topic47563/messages/

Тоже самое происходит повсеместно. Только одни срезают метры проводов для сдачи на цветмет, другие участвуют в сомнительных проектах. Еще раз повторюсь, не всегда осознано. Ну пишет человек "перехватчик Winsock и анализатор протокола HTTPS", какая ему разница куда его встроит заказчик - в сетевой анализатор или банковский троян?

Так что программистам стоит следить за тем, на кого он работает, а иначе могут возникнуть проблемы при въезде в США.

|

Эпидемии возобновляются - под ударом пользователи пиратов |

Новый год начался с эпидемии нового червя. Она может стать самой массовой за всю историю вредоносной активности. По данным компании F-Secure, которая именует вредоноса как Downadup, в пятницу червь заразил около 9 млн. компьютеров по всему миру. Специалисты компании Panda Security, которые называют этого же червя Conficker, отметили, что эпидемию вызвала третья модификация вредоноса. Первые заражения этим вредоносным кодом были зафиксированы в конце ноября прошлого года. Однако в базе данных "Лаборатории Касперского", где данный червь значиться как Kido.bt, запись датирована 2 января 2009 года. Компания Dr. Web, антивирус которого определяет данного червя как Shadow или Autorunner.5555, утверждает, что червь использует сложный полиморфный механизм для скрытия своего присутствия в системе.

Червь распространяется на съемных носителях и прописывает свой автозапуск в файле autorun.inf в том числе и на жестких дисках. Кроме того, он использует для проникновения на компьютеры уязвимость в протоколе RPC, которая описана Microsoft в бюллетене MS08-067 и имеет соответствующие исправления. Червь также навпространяется по сети с помощью протокола SMB, пытаясь подобрать пароли для открытых каталогов.

После проникновения на компьютер червь пытается заразить процессы rundll32.exe, svchost.exe и explorer.exe, перехватывая работу с DNS-системой для блокировки доступа к сайтам антивирусных компаний, а кроме того, прячется в папке RECYCLER, куда операционная система складывает удаленные документы. По оценкам экспертов основная цель нового червя - создать зомби-сеть для дальнейшей перепродажи.

Компания F-Secure контролирует распространение червя. Так 13 января было зафиксировано 2,5 млн. зараженных компьютеров, 14 января - 3,5, а уже 16 января - 9 млн. Правда, по статистике компании Panda Security количество заражений червем в пятницу и субботу было примерно одинаковым, а уже в воскресенье наметилась тенденция к снижению числа обнаруженных вредоносов. При этом F-Secure проанализировала IP-адреса зараженных компьютеров и обнаружила, что лидерами в данной эпидемии являются страны Китай (38277 зараженных IP), Бразилия (34814 заражений), Россия (24,526) и Индия (16,497), то есть под ударом оказались страны БРИК.

Вообще создается ощущение, что таблица заражения вирусом скорее является таблицей уровня пиратства в странах. Похоже, заражаются только компьютеры, на которых установлены пиратские версии ОС и антивирусов. Вот комментарий, который оставил в форуме "Лаборатории Касперского" пользователь под именем juma:

Червь распространяется на съемных носителях и прописывает свой автозапуск в файле autorun.inf в том числе и на жестких дисках. Кроме того, он использует для проникновения на компьютеры уязвимость в протоколе RPC, которая описана Microsoft в бюллетене MS08-067 и имеет соответствующие исправления. Червь также навпространяется по сети с помощью протокола SMB, пытаясь подобрать пароли для открытых каталогов.

После проникновения на компьютер червь пытается заразить процессы rundll32.exe, svchost.exe и explorer.exe, перехватывая работу с DNS-системой для блокировки доступа к сайтам антивирусных компаний, а кроме того, прячется в папке RECYCLER, куда операционная система складывает удаленные документы. По оценкам экспертов основная цель нового червя - создать зомби-сеть для дальнейшей перепродажи.

Компания F-Secure контролирует распространение червя. Так 13 января было зафиксировано 2,5 млн. зараженных компьютеров, 14 января - 3,5, а уже 16 января - 9 млн. Правда, по статистике компании Panda Security количество заражений червем в пятницу и субботу было примерно одинаковым, а уже в воскресенье наметилась тенденция к снижению числа обнаруженных вредоносов. При этом F-Secure проанализировала IP-адреса зараженных компьютеров и обнаружила, что лидерами в данной эпидемии являются страны Китай (38277 зараженных IP), Бразилия (34814 заражений), Россия (24,526) и Индия (16,497), то есть под ударом оказались страны БРИК.

Вообще создается ощущение, что таблица заражения вирусом скорее является таблицей уровня пиратства в странах. Похоже, заражаются только компьютеры, на которых установлены пиратские версии ОС и антивирусов. Вот комментарий, который оставил в форуме "Лаборатории Касперского" пользователь под именем juma:

Слушай, вот предсталяешь у меня 5 сеток то есть 5 совершенно разных кантор, в четырех из них настроено все просто идиально: лицензионная ОС Windows на каждой рабочей станции с включенных автообновлением, "Касперский" корпаративная лицензия как на станциях так и на серваках с тем же лицензионным 2003 сервером, железобетонный фаервол. Автозагрузка с флэшек не отключена, так как считаю это бесполезным. В итоге в этих 4х конторах из пяти вирусов нет и не было, только юзеры приносили на флешках, но каспер их тут же удалял. У юзеров права ограничены. ВИРУСОВ НЕТ и НЕ БУДЕТ. А вот с пятой конторой я сам накосячил и признаю это - каспер стоял только на половине машин, в общей сложности их там 50 штук, как следствие вирус проник туда без особого труда, да и то смог распростаниться только лишь на половину рабочих мест потому как на все остальные машины касперский с легкостью предотвращал атаки. Не было качественного фаервола там была бы катастрофа, а так вирь просто посидел денек, поперегружал сетку, да я его за выходные выкурили и заплатки накатил, да и лицензии касперского прикупил...

|

Исследователи Digital Security |

Компания Digital Security открыла сайт, на котором публикует свои исследования по найденным компанией уязвимостям в различных продуктах. В основном это касается CMS-систем RunCMS, Blogcms, phpCMS, Azucar CMS, Pluck CMS и других, хотя есть публикации по дырам в базах Oracle и SAP Netviewer. Первые уязвимости датируются декабрем 2007 года.

Компания также занимается публикацией эксплойтов к исправленным уязвимостям Oracle и RunCMS. Эта дейстельность более молодая - первый эксплойт для Oracle датируется 21 декабря 2008 года.

Собственно, Илья Медведовский ещё на InfoSecurity 2008 хвалился тем, что они набрали штат исследователей по безопасности - тогда же они опубликовали первый доклад по исследованию безопасности СУБД Oracle. Я попросил прокомментировать ситуацию Сергея Гордейчика, технического директора Positive Technologies. Его компания компания также проводила аналогичные исследования, но с определенного момента перестала это делать. Он ответил примерно следующее: "Публикация сведений о дырах в ПО крупных производителей может привести к проблемам с этими компаниями. Мы этого не хотим, поэтому общаемся напрямую с производителями, не публикуя конкретные результаты наших исследований." Его ответ подробнее был опубликован мною ранее под названием "Позитивные" исследования.

Компания также занимается публикацией эксплойтов к исправленным уязвимостям Oracle и RunCMS. Эта дейстельность более молодая - первый эксплойт для Oracle датируется 21 декабря 2008 года.

Собственно, Илья Медведовский ещё на InfoSecurity 2008 хвалился тем, что они набрали штат исследователей по безопасности - тогда же они опубликовали первый доклад по исследованию безопасности СУБД Oracle. Я попросил прокомментировать ситуацию Сергея Гордейчика, технического директора Positive Technologies. Его компания компания также проводила аналогичные исследования, но с определенного момента перестала это делать. Он ответил примерно следующее: "Публикация сведений о дырах в ПО крупных производителей может привести к проблемам с этими компаниями. Мы этого не хотим, поэтому общаемся напрямую с производителями, не публикуя конкретные результаты наших исследований." Его ответ подробнее был опубликован мною ранее под названием "Позитивные" исследования.

|

Квантовая НЕкриптография |

Термин "квантовая криптография" прочно входит в обиход, а технология, которая за ним лежит часто представляется как идеальная защита передаваемых данных. Однако это не так. У технологии есть существенные архитектурные изъяны, которые могут свести на нет все усилия разработчиков.

Следует сказать несколько слов о самой технологии. Она использует для шифрования принцип неопределённости Шрёдингера. При шифровании генерируется две связанные частицы, для которых известна какая-нибудь общая характеристика. Например, реакция построена так, что у одной спин должен быть положительный, а у другой отрицательный. Однако в соответствии с принципом неопределённости невозможно определить текущее значение у данной частицы. Для шифрования используется одна частица, у которой выбранная характеристика фиксируется. Далее сообщение передаётся по открытым канала, но расшифровать его можно с помощью другой частицы пары, но сам факт измерения ее спина во время дешифровки приводит к изменению значения характеристики в соответствии с принципом неопределённости, то есть эту же частицу невозможно повторно использовать для декодирования.

Если коротко, то в квантовой криптографии в качестве ключа используется частица, характеристика которой полностью меняется после декодирования, то есть ключ уничтожается в соответствии с принципом неопределённости. При этом в современных системах эта частица передаётся по тем же каналам, что и информация, поскольку для шифрования используются фотоны - у них нет спина, но есть другие характеристики, по которым можно "связать" два фотона. То есть КЛЮЧ ПЕРЕДАЁТСЯ ПО ТОМУ ЖЕ КАНАЛУ, ЧТО И ИНФОРМАЦИЯ. Это все-равно, что продавать замки со встроенным ключом. Причём технологически фотоны невозможно сохранить, чтобы передать по другому каналу, то есть это свойство архитектурно присущее квантовой криптографии, основанной на фотонах.

Собственно, уже это свойство технологии делает ее прямой противоположностью криптографии, которая, как известно, 1) не зависит от канала передачи данных, 2) требует отчуждения ключа шифрования от зашифрованного текста и передачи его независимо. Собственно, именно это свойство позволило Витфилду Диффи, который соавтор алгоритма Диффи-Хелмана, ещё в 2006 году сказать, что "квантовая криптография не является криптографией" (это было во время моего интервью для журнала "Открытые системы").

Из указанной выше архитектурной (я бы даже сказал "физической") дыры в технологии квантовой криптографии следует невозможность распознать атаку типа "человек посредине". Если кто-то между отправителем и получателем вклинится в канал, расшифрует сообщение с помощью передаваемого ключа, прочитает его и зашифрует обратно на собственном ключе, то определить такую ситуацию мы не можем, потому что физически не имеем возможности сравнить отправленную частицу-ключ с полученной. В то же время квантовой криптографии с открытым ключом пока не придумали.

К тому же на канал, защищённый квантовой криптографией, можно элементарно организовать DoS-атаку. В результате, в самый ответственный момент линия связи, стоимостью в несколько тыс. долл., просто перестанет работать "в соответствии с законом физики".

То есть не стоит говорить о квантовой криптографии как об идеальном средстве защиты передаваемой информации, но следует помнить о ее ограничениях.

Следует сказать несколько слов о самой технологии. Она использует для шифрования принцип неопределённости Шрёдингера. При шифровании генерируется две связанные частицы, для которых известна какая-нибудь общая характеристика. Например, реакция построена так, что у одной спин должен быть положительный, а у другой отрицательный. Однако в соответствии с принципом неопределённости невозможно определить текущее значение у данной частицы. Для шифрования используется одна частица, у которой выбранная характеристика фиксируется. Далее сообщение передаётся по открытым канала, но расшифровать его можно с помощью другой частицы пары, но сам факт измерения ее спина во время дешифровки приводит к изменению значения характеристики в соответствии с принципом неопределённости, то есть эту же частицу невозможно повторно использовать для декодирования.

Если коротко, то в квантовой криптографии в качестве ключа используется частица, характеристика которой полностью меняется после декодирования, то есть ключ уничтожается в соответствии с принципом неопределённости. При этом в современных системах эта частица передаётся по тем же каналам, что и информация, поскольку для шифрования используются фотоны - у них нет спина, но есть другие характеристики, по которым можно "связать" два фотона. То есть КЛЮЧ ПЕРЕДАЁТСЯ ПО ТОМУ ЖЕ КАНАЛУ, ЧТО И ИНФОРМАЦИЯ. Это все-равно, что продавать замки со встроенным ключом. Причём технологически фотоны невозможно сохранить, чтобы передать по другому каналу, то есть это свойство архитектурно присущее квантовой криптографии, основанной на фотонах.

Собственно, уже это свойство технологии делает ее прямой противоположностью криптографии, которая, как известно, 1) не зависит от канала передачи данных, 2) требует отчуждения ключа шифрования от зашифрованного текста и передачи его независимо. Собственно, именно это свойство позволило Витфилду Диффи, который соавтор алгоритма Диффи-Хелмана, ещё в 2006 году сказать, что "квантовая криптография не является криптографией" (это было во время моего интервью для журнала "Открытые системы").

Из указанной выше архитектурной (я бы даже сказал "физической") дыры в технологии квантовой криптографии следует невозможность распознать атаку типа "человек посредине". Если кто-то между отправителем и получателем вклинится в канал, расшифрует сообщение с помощью передаваемого ключа, прочитает его и зашифрует обратно на собственном ключе, то определить такую ситуацию мы не можем, потому что физически не имеем возможности сравнить отправленную частицу-ключ с полученной. В то же время квантовой криптографии с открытым ключом пока не придумали.

К тому же на канал, защищённый квантовой криптографией, можно элементарно организовать DoS-атаку. В результате, в самый ответственный момент линия связи, стоимостью в несколько тыс. долл., просто перестанет работать "в соответствии с законом физики".

То есть не стоит говорить о квантовой криптографии как об идеальном средстве защиты передаваемой информации, но следует помнить о ее ограничениях.

|

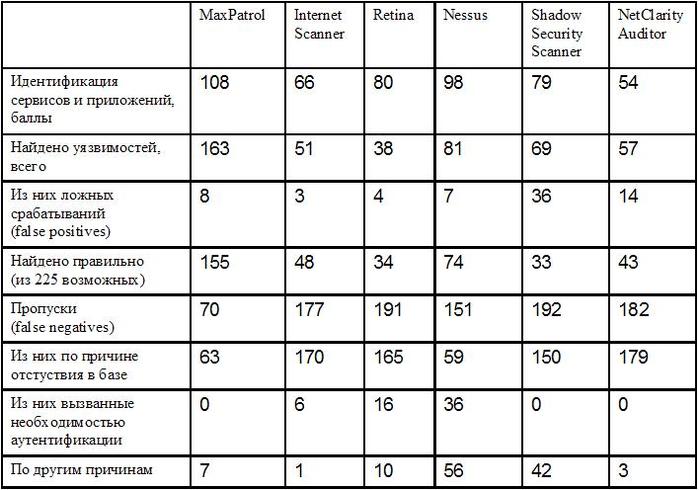

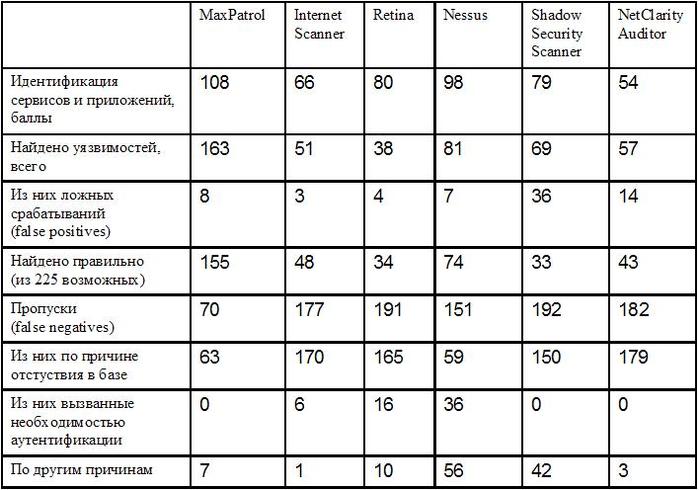

Результаты сравнения сканеров |

Учебный центр "Информзащиты" опубликовал результаты тестирования сканеров на семинаре в рамках ВКСС-2008. Победителями оказались MaxPatrol и Nessus 3.2.1. Полные релультаты ниже.

Результаты озвучивал Владимир Лепихин. Вот его комментарии к результатам:

MaxPatrol и Nessus 3.2.1

Отставание Nessus

Shadow Security Scanner

Internet Scanner

NetClarity Auditor

Retina

Учебный центр официально опубликовал результаты тестирования - пресс-релиз об этом можно найти по адресу http://www.itsecurity.ru/news/reliase/2008/12_22_08.htm. На этот отчёт аналитики Positive Technologies выпустили свой пресс-релиз.

Результаты озвучивал Владимир Лепихин. Вот его комментарии к результатам:

MaxPatrol и Nessus 3.2.1

- Качественная идентификация сервисов и приложений

- Полнота базы и её адекватность поставленной задаче

- Качественный анализ версий приложений с учётом

операционных систем, дистрибутивов и различных

«ответвлений»

- Использование разных источников

(базы уязвимостей, уведомления и бюллетени «вендоров»)

Отставание Nessus

- Развитие в сторону «локальных» или системных проверок

- Использование меньшего числа источников информации об

уязвимостях

Shadow Security Scanner

- Значительный процент ложных срабатываний

- Значительный процент пропусков по причине особенностей

реализации

- Использование базы securityfocus

- Существенный процент ошибок реализации

Internet Scanner

- Небольшое количество проверок

- «Слабая» идентификация сервисов и приложений

- Значительный процент «морально» устаревших проверок

- Ориентация на windows-системы

NetClarity Auditor

- Программно-аппаратный комплекс («железо»+Linux+Nessus)

- За основу взята не самая удачная ветвь сканера Nessus

- Нет возможности задать перечень портов

- Не очень понятно позиционирование системы

Retina

- «В меру качественный и удачный продукт»

- Тенденции в сторону «локальных» проверок

- Невысокий процент ложных срабатываний

- Идентификация сервисов и приложений реализована

«средне»

Учебный центр официально опубликовал результаты тестирования - пресс-релиз об этом можно найти по адресу http://www.itsecurity.ru/news/reliase/2008/12_22_08.htm. На этот отчёт аналитики Positive Technologies выпустили свой пресс-релиз.

|

Куда сходить на этой неделе |

Специалисту по информационной безопасности важно быть в курсе последних событий в индустрии информационной безопасности. Для этого можно, например, сходить на какой-нибудь семинар. Вот список мероприятий, которые можно посетить на этой неделе:

3 декабря - семинар учебного центра "Информзащиты" по названием "Контроль безопасности информационных систем и расследование инцидентов", на котором будет представлено сравнение 6 сканеров безопасности.

4 декабря - есть два текущих семинара по безопасности. Один - заключительный семинар компании "ДиалогНаука" под названием "Практические аспекты защиты персональных данных". Это последний семинар осенней сессии. Второй семинар компании Aladdin под названием "Методы построения защиты программного обеспечения", который посвящен линейке продуктов HASP.

3 декабря - семинар учебного центра "Информзащиты" по названием "Контроль безопасности информационных систем и расследование инцидентов", на котором будет представлено сравнение 6 сканеров безопасности.

4 декабря - есть два текущих семинара по безопасности. Один - заключительный семинар компании "ДиалогНаука" под названием "Практические аспекты защиты персональных данных". Это последний семинар осенней сессии. Второй семинар компании Aladdin под названием "Методы построения защиты программного обеспечения", который посвящен линейке продуктов HASP.

|

|

Об этике и PR |

Компания "Лаборатория Касперского" опубликовала в своем блоге сообщение Олега Зайцева об обнаружении на сайте страховой компании "АльфаСтрахование" троянской программы. Причем в сообщении был приведен фрагмент вредоносного текста, интегрированный в сайт.

Не говоря уж о том, что потенциальный злоумышленник вполне может на основе данного текста написать свой вредоносный фрагмент, мне кажется такое поведение вирусных аналитиков уважаемой компании не совсем этичным. Было бы корректней вначале связаться с администрацией сайта и передать ей информацию о найденном вредоносе, а сообщение публиковать только после устранения ошибки. К тому же у "АльфаСтрахования", похоже, вполне компетентные администраторы - в тот же день они исправили сайт и даже сообщили об этом в новости.

Недавно в посте я приводил правила, которым следует компания Positive Technologies в случае обнаружения уязвимости. Было бы только правильно, чтобы этим правилам следовали и антивирусные компании с случае обнаружения вредоносных вкраплений в сайты коммерческих компаний и особенно порталов.

Не говоря уж о том, что потенциальный злоумышленник вполне может на основе данного текста написать свой вредоносный фрагмент, мне кажется такое поведение вирусных аналитиков уважаемой компании не совсем этичным. Было бы корректней вначале связаться с администрацией сайта и передать ей информацию о найденном вредоносе, а сообщение публиковать только после устранения ошибки. К тому же у "АльфаСтрахования", похоже, вполне компетентные администраторы - в тот же день они исправили сайт и даже сообщили об этом в новости.

Недавно в посте я приводил правила, которым следует компания Positive Technologies в случае обнаружения уязвимости. Было бы только правильно, чтобы этим правилам следовали и антивирусные компании с случае обнаружения вредоносных вкраплений в сайты коммерческих компаний и особенно порталов.

|

Пресс-конференция Symantec |

Компания Symantec провела пресс-конференцию, на которой представила свой отчет по черному рынку информации. К сожалению, на пресс-конференции было сказано несколько неточностей, которые могут быть транслированы другими журналистами в своих статьях.

На конференции было сказано, что источником информации для анализа является сеть сенсоров Symantec, которые разбросаны по всему миру. На самом деле это не так. В самом отчете написано, что данные для анализа были взяты с открытых IRC-каналов и Web-форумов, куда сотрудники Symantec регулярно наведывались и анализировали написанные там сообщения. Как я понимаю, тестовых закупок они не делали.

Так же на конференции было сказано, что данные как по черному рынку информации, так и по черному рынку ПО были получены с июля 2007 по июнь 2008. Однако это так же не соответствует истине. В самом тексте отчета явно сказано, что в указанный период анализировался только черный рынок информации, в то время как пиратское ПО контролировалось только с июля по сентябрь 2008 года. Причем способ контроля был следующий - специалисты Symantec получали доступ к доступным файлобменным сетям и смотрели, что в них есть. Если там распространялись копии легальных продуктов, то это считалось пиратством.

На конференции было сказано, что источником информации для анализа является сеть сенсоров Symantec, которые разбросаны по всему миру. На самом деле это не так. В самом отчете написано, что данные для анализа были взяты с открытых IRC-каналов и Web-форумов, куда сотрудники Symantec регулярно наведывались и анализировали написанные там сообщения. Как я понимаю, тестовых закупок они не делали.

Так же на конференции было сказано, что данные как по черному рынку информации, так и по черному рынку ПО были получены с июля 2007 по июнь 2008. Однако это так же не соответствует истине. В самом тексте отчета явно сказано, что в указанный период анализировался только черный рынок информации, в то время как пиратское ПО контролировалось только с июля по сентябрь 2008 года. Причем способ контроля был следующий - специалисты Symantec получали доступ к доступным файлобменным сетям и смотрели, что в них есть. Если там распространялись копии легальных продуктов, то это считалось пиратством.

|

Этимология слова Symantec |

Оказывается Symantec - это аббревиатура по первым слогам от synergy-man-technology, что, видимо, означает синергию человека и технологий. Название красивое, однако в применении к информационной безопасности возникает забавная ассоциация, если вспомнить, что men-in-the-middle. Вот эти "люди посредине" выпустили новый отчёт, который называется Symantec Report on the Underground Economy:.

|

"Позитивные" исследования |

Задал тут как-то я Сергею Гордейчику, техническому директору Positive Technologies вопрос о проведении их командой исследования на уязвимости различных продуктов. Он мне ответил следующее:

Собственно, они уже опубликовали новое исследование работы XSS-фильтра в IE 8b - с ним можно ознакомиться здесь.

Мы ежегодно собираем, анализируем и публикуем Статистику уязвимостей Web-приложений: http://www.ptsecurity.ru/stat2007.asp , http://www.ptsecurity.ru/webstat2006.asp, отчет будет готов и за 2008 год.

При этом, мы в Positive Technologies ответственно относится к результатам исследований в области безопасности, и используемая политика разглашения направлена на минимизацию возможного ущерба от нецелевого использования этой информации.

Наш подход в этом вопросе:

1. Обязательно связываемся в вендором и работаем над устранением проблем.

2. Публикация информации об уязвимости осуществляется вендором.

3. Мы предпочитаем публиковать статистические данные.

4. Детальная информация публикуется только в случае, если мы считаем её неординарной, например, если это новый класс атак (http://www.ptsecurity.ru/wepoff.asp, http://www.securitylab.ru/analytics/312606.php), либо они затрагивают большое количество клиентов http://www.securitylab.ru/analytics/283136.php, либо затрагивают «неординарные» области http://www.ptsecurity.ru/webwids.asp .

Собственно, они уже опубликовали новое исследование работы XSS-фильтра в IE 8b - с ним можно ознакомиться здесь.

|

Сравнение сканеров от УЦ "Информзащита" |

Сотрудники учебного центра "Информзащита" поделились информацией, что они обнародуют сравнение сканеров защищенности. Сравнение было выполнено сотрудниками УЦ - точнее Владимиром Лепихиным. Он же и будет выполнять доклад по результатам, который состоится на семинаре «Контроль безопасности информационных систем и расследование инцидентов» в рамках конференции "Ведомственные и корпоративные информационные системы, сети и средства связи" (ВКСС-2008).

Предполагается, что это первый из пяти обзоров по продуктам, который готовят сотрудники УЦ "Информзащита". В дальнейшем будут опубликованы еще пять обзоров, но сведений о их темах пока нет.

Предполагается, что это первый из пяти обзоров по продуктам, который готовят сотрудники УЦ "Информзащита". В дальнейшем будут опубликованы еще пять обзоров, но сведений о их темах пока нет.

|

Глоссарий по безопасности |

Начал создавать глоссарий по безопасности на базе wiki. Сейчас он располагается по адресу http://wiki.intuit.ru/wiki/Security. Если есть какие-нибудь пожелания к переводу терминов - пишите в комментарии.

|

|

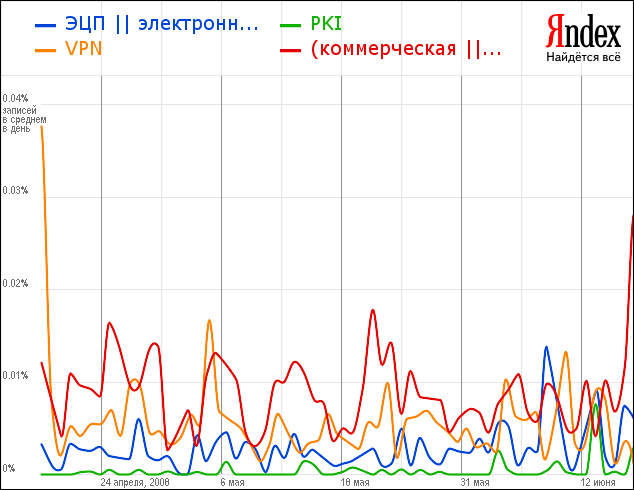

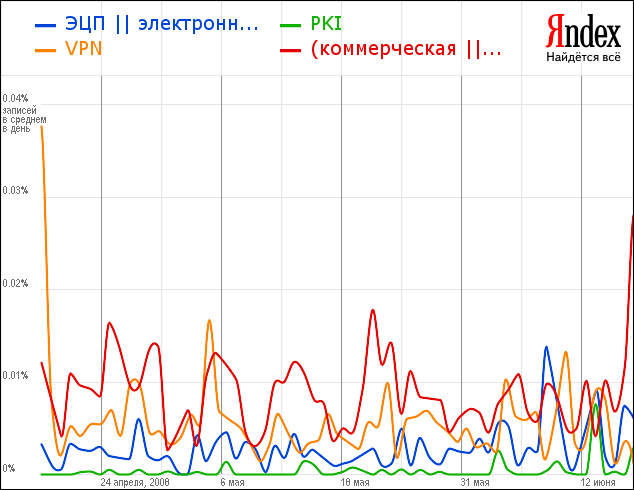

Пульс информационной безопасности |

Тема крипторгафической защиты информации связана у пользователей "Яндекс" в основном с запросами по электронно-цифровой подписи (ЭЦП) и VPN. Причем именно VPN лидирует по количеству поисковых запросов - 41732 в месяц. На втором месте по популярности распологается запрос "коммерческая тайна", который вводили в течении последнего месяца 5517 раз. На третьем месте опять запрос, связанный с VPN - "настройка vpn". Его вводили в строку поиска 5186 раз. Таким образом, тройка лидеров привлекла внимание посетителей поисковика 52435 раз в течении прошедьшего месяца.

Сервис "Пульс блогосферы" показывает интерес не сколько к VPN, но к обеспечению различных типов тайн. На эту тему в среднем в день пишут 19 сообщений. Пик активности блогеров пришелся на 22 и 23 апрел, когда было опубликовано 39 сообщений на эту тему. Технология VPN блогерами не забыта - о ней ежедневно пишут в среднем в 13 сообщениях. Причем пик интереса приходится на майские праздники - 5 и 6 мая, когда про VPN было написано 34 сообщения. Про цифровую подпись пишут реже, но тем не менее примерно 6 сообщений в день. Повышенный интерес к ней был проявлен 25 и 26 апреля, когда было опубликовано 26 сообщений.

Поиск по новостям показывает следующее внимание прессы к криптографческим технологиям: ЭЦП было упомянуто в 8 заметках, в то время как технология PKI, VPN и различные типы тайн практически не обсуждались - поисковая система не нашла ни одной заметки про эти темы.

Сервис "Пульс блогосферы" показывает интерес не сколько к VPN, но к обеспечению различных типов тайн. На эту тему в среднем в день пишут 19 сообщений. Пик активности блогеров пришелся на 22 и 23 апрел, когда было опубликовано 39 сообщений на эту тему. Технология VPN блогерами не забыта - о ней ежедневно пишут в среднем в 13 сообщениях. Причем пик интереса приходится на майские праздники - 5 и 6 мая, когда про VPN было написано 34 сообщения. Про цифровую подпись пишут реже, но тем не менее примерно 6 сообщений в день. Повышенный интерес к ней был проявлен 25 и 26 апреля, когда было опубликовано 26 сообщений.

Поиск по новостям показывает следующее внимание прессы к криптографческим технологиям: ЭЦП было упомянуто в 8 заметках, в то время как технология PKI, VPN и различные типы тайн практически не обсуждались - поисковая система не нашла ни одной заметки про эти темы.

|

|

Итоги "Инфофорума" |

Недавно прошел четвертый "ИнфоФорум-Евразия". Отзывы на него неоднозначные. В частности, Алексей Сабанов, коммерческий директор Aladdin, написал следующее:

В то же время, мне показалось, что прошедший форум был достаточно живым. Хотя крупных заказчиков действительно не было, однако присутствовало достаточно много представителей компаний, которые работают с государственными структурами. Поэтому для ИБ-компании, которая ведет бизнес с ГОсударством, это один из главных форумов в году. На нем, не смотря на все проблемы, было несколько новых игроков рынка ИБ, которые расчитывают работать с государственными заказчиками.

К тому же на "ИнфоФоруме" можно традиционно узнать мнение государственных чиновников и зафиксировать произошедшие изменения в их позициях. Так что с точки зрения бизнеса, возможно, участие в "ИнфоФоруме" и не представляет интереса, но для меня, как для журналиста, посетить его было очень поучительно.

В принципе Инфофорум «усыхает» как по количеству интересных для общения специалистов, так и по кругу обсуждаемых вопросов.

Как только на форум перестали ходить крупные заказчики, стало меньше разработчиков (выступать перед своими коллегами большого смысла не имеет – проще пригласить их в офис), практически не видно интеграторов (пропал смысл появления), да и контролирующие органы приходят для галочки или порешать необходимые им вопросы.

Плюс к этому, год от года растёт уровень бардака организационной составляющей "Инфофорума" (типичные примеры: несоблюдение регламента, традиционно плохая организация питания участников и особенно обедов, несоответствие аудитории количеству народа и т.п.) и при этом - неуклонное повышение стоимости участия. Всё это скоро приведёт к тому, что смысла посещать «Инфофорум» не увидят даже новички рынка ИБ.

Все перечисленное в полной мере отражается и на секциях. Круглый стол №3 ("Проблемы доверия и идентификации пользователя информационно-коммуникационных услуг", который за неделю до форума объединили с круглым столом №2 – «Защита баз данных») где-то проходил под кодовым названием секции №3, где-то как круглый стол, тем не менее собрал более 50 участников даже несмотря на то, что его «загнали» в весьма тесную и неудобную для презентаций аудиторию, рассчитанную на 25 человек и располагающуюся на шестом (!) этаже.

Тем не менее доклады все же состоялись. Наибольший интерес вызвали доклады по практике создания системы «Одного окна» в СПб, вопросы аутентификации и использования защищенных носителей ключевой информации (весьма актуальный вопрос), анализ уязвимостей Web-сайтов применительно к системам интернет-банкинга.

Общее резюме следующее: уровень угроз непрерывно растёт, вдобавок растут требования регуляторов (пример – закон 152 о перс.данных плюс Пост.781). В этих условиях специалистам по защите информации, во-первых, требуется постоянно повышать квалификацию и отслеживать появление новых технологий, во-вторых, повышать процент применения сертифицированных средств защиты. Поэтому конференции нужны, но организовывать их надо лучше.

В то же время, мне показалось, что прошедший форум был достаточно живым. Хотя крупных заказчиков действительно не было, однако присутствовало достаточно много представителей компаний, которые работают с государственными структурами. Поэтому для ИБ-компании, которая ведет бизнес с ГОсударством, это один из главных форумов в году. На нем, не смотря на все проблемы, было несколько новых игроков рынка ИБ, которые расчитывают работать с государственными заказчиками.

К тому же на "ИнфоФоруме" можно традиционно узнать мнение государственных чиновников и зафиксировать произошедшие изменения в их позициях. Так что с точки зрения бизнеса, возможно, участие в "ИнфоФоруме" и не представляет интереса, но для меня, как для журналиста, посетить его было очень поучительно.

|